オフショア開発のセキュリティリスクとは?~IIJのベトナム事例と対策ソリューションを解説~

index

2023/10/17

オフショア開発とは ― コスト抑制とリソース確保のために欠かせない取り組み

オフショア開発とは、システム開発業務などを海外の開発会社に委託することです。その主たる目的は、「物価の安い新興国で開発を行うことで、人件費をはじめとする開発コストを抑える」ことにあります。

日本企業はこれまで中国を主なアウトソース先としてきましたが、中国国内の人件費の高騰に伴い、近年ではベトナムやインド、ミャンマーなどに、オフショア開発の委託先が移行しています。

また、日本国内におけるITエンジニアの人材不足を背景に、開発リソースの確保という点でも、オフショア開発は重要度を増しています。コスト削減効果だけではなく、「グローバルソーシング」の観点で技術力、開発体制など最適なリソースをグローバルに確保する必要性が高まっているのです。

COVID-19の感染拡大以降、日本国内においてもリモートワークが拡大。海外の開発現場とリモート体制で開発プロジェクトを進めるオフショア開発に対する抵抗感も薄まりました。

オフショア開発は世界的にも需要が高まり、開発国も国をあげてIT産業の推進とエンジア育成に力を入れています。2030年には数十万人規模のIT人材が不足すると言われている日本においては特に、オフショア開発は企業にとって欠かせない手段となるでしょう。

ちなみに、「オフショア開発」に似た用語で「ニアショア開発」があります。こちらは日本国内で人件費や物価が安く抑えられる地域の開発企業にIT開発業務をアウトソースすることを指す言葉です。

オフショア開発を行う上でのセキュリティリスクとは

このように、いまでは珍しくなくなったオフショア開発ですが、その一方で「オフショア開発において、日本と同等レベルのセキュリティを実施することは困難」と言われます。

その理由は、大きく以下の2点あります。

1. 国によってセキュリティに対する意識が異なる

オフショア開発を担うのは主に新興国です。それらの国々では、セキュリティやコンプライアンス、個人情報、知的財産などに対する意識が未整備なことが多く、認識のないままにソースコードなどの機密情報や、個人情報が外部に漏えいしてしまうリスクがあります。また、中国では「国家情報法」によってあらゆる情報が国から開示を求められるため、そもそもセキュリティ対策はとれないと認識する必要があります。

2. セキュリティ対策に多額のコストがかけられない

オフショア開発はそもそもの目的がコスト削減のため、セキュリティのために多額の予算は掛けづらいもの。一般的にセキュリティ強化とコストはトレードオフの関係にあり、必要なツールやソリューションの導入、人員に対する教育コストには限界があるでしょう。

オフショア開発でのセキュリティ対策の「実情」と「理想」

それでは、各企業はオフショア開発において、どのようなセキュリティ対策を講じればよいのでしょうか。以下の項目ごとに、一般的な実情を踏まえ、理想的なセキュリティ対策を見ていきましょう。

- プロジェクトルーム

- スタッフ・入退室管理

- ネットワーク回線

- 開発PC・開発環境

- セキュリティ教育・セキュリティチェックシート

1. プロジェクトルーム

実情

- セキュリティ教育の実施状況は会社により異なる

- 雇用時の契約は存在するが、プロジェクトごとの書面は求めに応じて対応

理想

- 天井までの壁がある部屋

- 窓なし、もしくはすべて摺りガラスで外から見えない

- 出入り口は一箇所のみ

- 入退出は社員証(ID)カードで管理

- 入退出記録は個人特定が可能なデータをサーバに1年間残す

- ドアの内・外に監視カメラを設置、映像は一定期間残す

2. 入退出管理

実情

- 事務所の入退室は、セキュリティカード(社員証)または生体認証での管理

- 出入口など主要箇所に監視カメラを設置

理想

- 開発メンバーは事前登録、異動時も日本側の申請、承認を経るルールとする

- 承認されたスタッフにのみプロジェクトルームへの入室を許可する

- 施設およびプロジェクトルームへの入退室時は指紋認証などで二重管理

- 監視カメラで記録を残す

- 個人用ロッカーを設置し、開発ルームへのPCやスマートフォンなど、個人所有デバイスの持ち込みを禁止。同様に室内からの持ち出しも禁止

- 未承認者の入室時は記帳およびサイン、責任者の同行を必須とする

3. ネットワーク回線

実情

- 特別な契約がない限り、一般的な回線を使用

- インターネットへの接続、Wi-Fiへの接続の制限は会社(案件)により異なる

理想

- 国際専用線(閉域LAN)を引き、日本と直接接続とする

- 開発用PCは有線のLANケーブルで接続

- インターネットへの直接アクセスおよびWi-Fi利用は禁止(もしくは制限)

- ルータなどの全ネットワーク機器はプロジェクトルーム内に設置、施錠管理

4. 開発PC・開発環境

実情

- PCは会社支給が多い

- 開発PCは持ち出ししにくいデスクトップが基本だがコロナ禍を経てノートPCの場合もある

- OSやアンチウイルス、オフィス、メール、チャットなどは標準で装備(会社支給)

- 開発ツール類は個人任せで会社として厳密には管理していないケースも

- インターネットの接続、外部メディア使用の制限は会社(案件)によりまちまち

理想

- 開発用PCは申請・承認済みスタッフ全員に新規に配賦(異動時も同様)

- 開発用PCはデスクトップとし、ケンジントンロックで持ち出しを禁止

- OSおよび必要なアプリケーションは日本側で作成したセットアップCDを使い、ゼロからインストール

- Wi-Fi、USBなど外部接続端子はDisableとする

- PC管理ソフトを用い、日本側からPC利用状況および導入アプリケーションを管理可能としておく

5. セキュリティ教育・セキュリティチェックシート

実情

- セキュリティ教育の実施状況は会社により異なる

- 雇用時の契約は存在するが、プロジェクトごとの書面は求めに応じて対応

理想

- プロジェクト参加者全員にセキュリティ教育を施す

- 規定の書面を読んでもらった上で、セキュリティチェックシートへ記入およびサインをもらう

- 月ごとなど定期的に、セキュリティチェックシートへ記入、サインをもらう

このように実情と理想を比較すると、日本企業のセキュリティレベルと実際のオフショア開発現場では、さまざまな点でギャップがあることが分かります。予算などの面ですべてを満たすことは難しいかもしれませんが、万一情報漏えいなどが起きてしまうと、企業の存続に関わる事態となります。有事の際の連絡体制など管理面も含めて、慎重に検討する必要があります。

オフショア開発での委託先の選び方

こうした対策を施すのが前提としても、委託先の選定は慎重に行うことが求められます。ここからは、オフショア開発における委託先の選定ポイントについて解説します。

1. 再委託を行っていないか

オフショア開発の委託先として、再委託を行っている企業は避けましょう。再委託されると、当初取り決めたセキュリティ対策や管理基準がきちんと実施されないほか、セキュリティ教育も行き届かないケースが予想され、リスクが高まります。

2. 受託実績を明確に示せるか

これまでのオフショア開発の受託実績を明確に示さない企業も要注意です。過去にしっかりとした取り組みの経験がないと、セキュリティに関する要求や対策に慣れていないことが予想され、対策にも時間とコストがかかります。自社と同等かそれ以上のセキュリティ対策を実施する企業との取引実績のある企業を選定しましょう。

3. スタッフの離職率が高くないか

スタッフの離職など、人員の入れ替わりが頻繁な企業では、それに比例して情報漏えいなどのセキュリティリスクが高まります。人員の定着率の高い企業を選びましょう。

4. 情報セキュリティに関する国際規格を取得しているか

オフショア開発を積極的に受託しようとする企業では、情報セキュリティ管理に関する国際規格、ISO/IEC 27001などを取得することに注力しています。こうした国際規格を取得している企業であれば、開発開始までのコストおよび期間を抑えられるでしょう。

オフショア開発セキュリティ事例:ベトナムでのオフショア開発を行うIT企業A社

ここからは、IIJが支援したオフショア開発のセキュリティ強化事例をご紹介します。

1. ベトナムでのオフショア開発を行うIT企業A社の課題および要件

お客さまはIT業界のA社。同社はベトナムでのオフショア開発委託にあたって、日本国内と同等の、高いセキュリティレベルを実現したいと考えていました。

当時、A社が感じていた課題と要件は、次の通りです。

課題

- 委託先のスタッフは人の入れ替わりが多く、ID/Passを共用するなどアクセス管理への意識が低い

- スタッフのシステムへのダイレクトなアクセスを制限したい

- 万が一に備えて、アクセスや操作などの証跡を残す機能が必要

- 外部攻撃のリスクを低減するべく、侵入経路を最小化したい

- VPN接続の脆弱性やセキュリティ面が心配

こうした課題感と要件を受けて、IIJが提案、採用されたのが「Safous ZTA」です。

Safous ZTAによる解決策

- アクセスの制限:委託先スタッフによるデータ流出がそもそもできない仕組み・環境を構築

- 仮想アクセス:ダイレクトにシステムに接続しないアクセス方法の実現

- 録画機能:誤りや悪意のある操作の証跡保全が可能な環境

- アタックサーフェスの最小化:外部攻撃の抑止

- エージェントレスなリモートアクセス:VPNの脆弱性リスクを排除

オフショア開発のセキュリティ強化課題の解決策:「Safous ZTA」とは

IIJが提供する「Safous ZTA」は、ゼロトラスト・セキュリティに必要とされるすべての要素を、迅速に導入可能。シンプルでセキュアな、リモートアクセスを実現するソリューションです。

IIJ Safous ZTAの特長

IIJ Safous ZTAは、

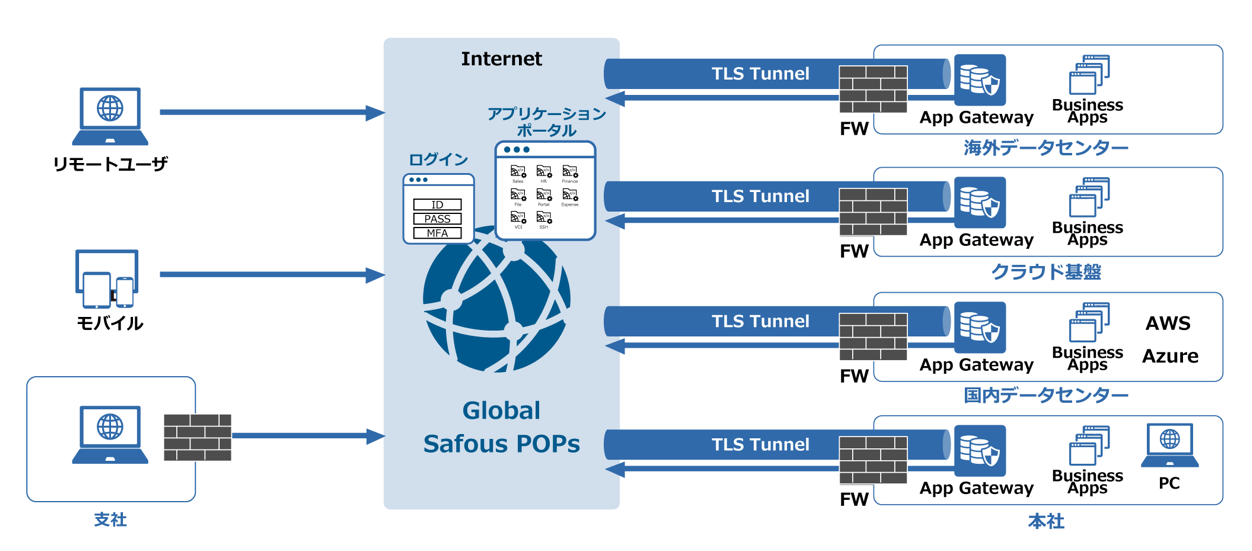

- 事前に許可されたユーザ端末やデバイスから、IIJが設置したアクセスポイント(PoP:Point of Presence)を介し、強固な認証・認可の制御のもと、お客様社内またはクラウド上にある業務アプリケーションなど、社内情報リソースにセキュアな接続を実現します。

- FW(ファイアウォール)配下にApp Gatewayを設置することで利用可能です。

- 端末へのエージェントのインストールや、専用のインフラ基盤を用意する必要がなく、従来のリモートアクセスVPNや拠点間接続などに比べ、スピーディで低コスト、スモールスタートが可能です。

- IIJがマネージドサービスとして24時間365日の運用監視や障害復旧支援をご提供。PoPは9リージョン(中国、シンガポール、インドネシア、日本、ヨーロッパ、アメリカ、カナダ、南米、ベトナム)の拠点に展開し、順次設置箇所を拡大中。海外でも安心してご利用いただけます。

1. IIJ Safous ZTAの特長と活用メリット

本サービスの主な特長と活用メリットは、以下のとおりです。

a. 攻撃リスクを軽減するセキュリティ設計

本サービスでは外部から社内ネットワークに直接通信させないアーキテクチャとなっており、許可されたアプリケーションに対し、許可された人・物のみがアクセス可能。企業ネットワークを狙ったサイバー攻撃リスクを軽減できます。さらに、PoPとアプリケーション間を直接繋げることで、最短の通信経路でアクセス可能。帯域消費や通信速度の低下を気にせず利用できます。

b. 強固なユーザ認証とアクセス制御

お客様のネットワークに設置する専用のアプリケーションゲートウェイで認証・認可の制御を実施。高度な認証機能を持たないアプリケーションに対してもきめ細かなセキュリティ設定が可能です。端末のアプリケーション、場所、デバイスなどさまざまな条件に応じて細かくアクセス制御ができるほか、多要素認証やシングルサインオンなどの認証方法によって、端末の認証を強化できます。

c. エージェントレスでデバイスを選ばず利用可能

エージェントレスでデバイスに依存しないため、PC、タブレット、IoT機器などあらゆるデバイスで活用できます。簡単かつ迅速にサービス展開が可能になるほか、クライアント端末のサポート軽減にもつながります。

まとめ

いかがでしょうか。今回はオフショア開発に潜むセキュリティリスクの現実と理想の姿を解説。さらに、実際の事例を基に、日本本社と同等レベルのセキュリティを実現するための解決策として、IIJが提供するゼロトラスト・セキュリティの考えに基づいてセキュアなリモートアクセスを実現する「Safous ZTA」をご紹介しました。

IIJが提供する「Safous ZTA」は、ゼロトラスト・セキュリティに必要とされるすべての要素を、迅速に導入可能。シンプルでセキュアな、リモートアクセスを実現するソリューションです。

オフショア開発を実行中、検討中であればぜひこの機会に導入を検討ください。

詳しくは下記Safousのウェブサイトをご覧いただくか、お問い合わせボタンからお気軽にお問い合わせください。