IIJ C-SOCサービス

インシデントの早期発見から対応まで

ワンストップで支援するSOCサービス

- IIJならではの知見で脅威を可視化

- SASEやEDRにも対応

IIJ C-SOCサービスはこんな課題を解決したい方におすすめです

-

大量のアラートやログを

常時監視するのは大変セキュリティ機器のほか、SASEなどのクラウドサービス、社内のサーバや端末など、すべての機器を監視しきれない。

-

日々高度化する脅威に

対応できているか不安攻撃の手口や対策の変化が激しい。

ログの相関分析や調査にも専門的な知識が必要。 -

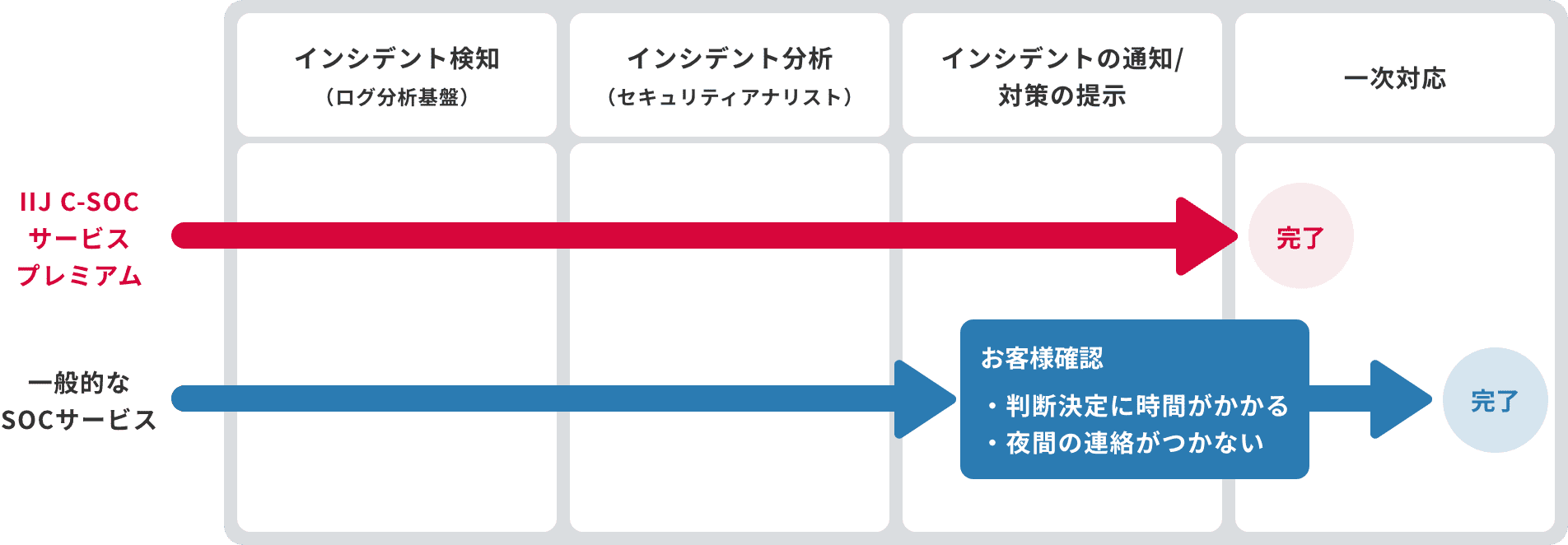

不正通信を検知しても、

一次対応までに時間がかかるSOCサービスを利用しているが、不正通信の検知後、連絡や対応指示に時間がかかってしまう。

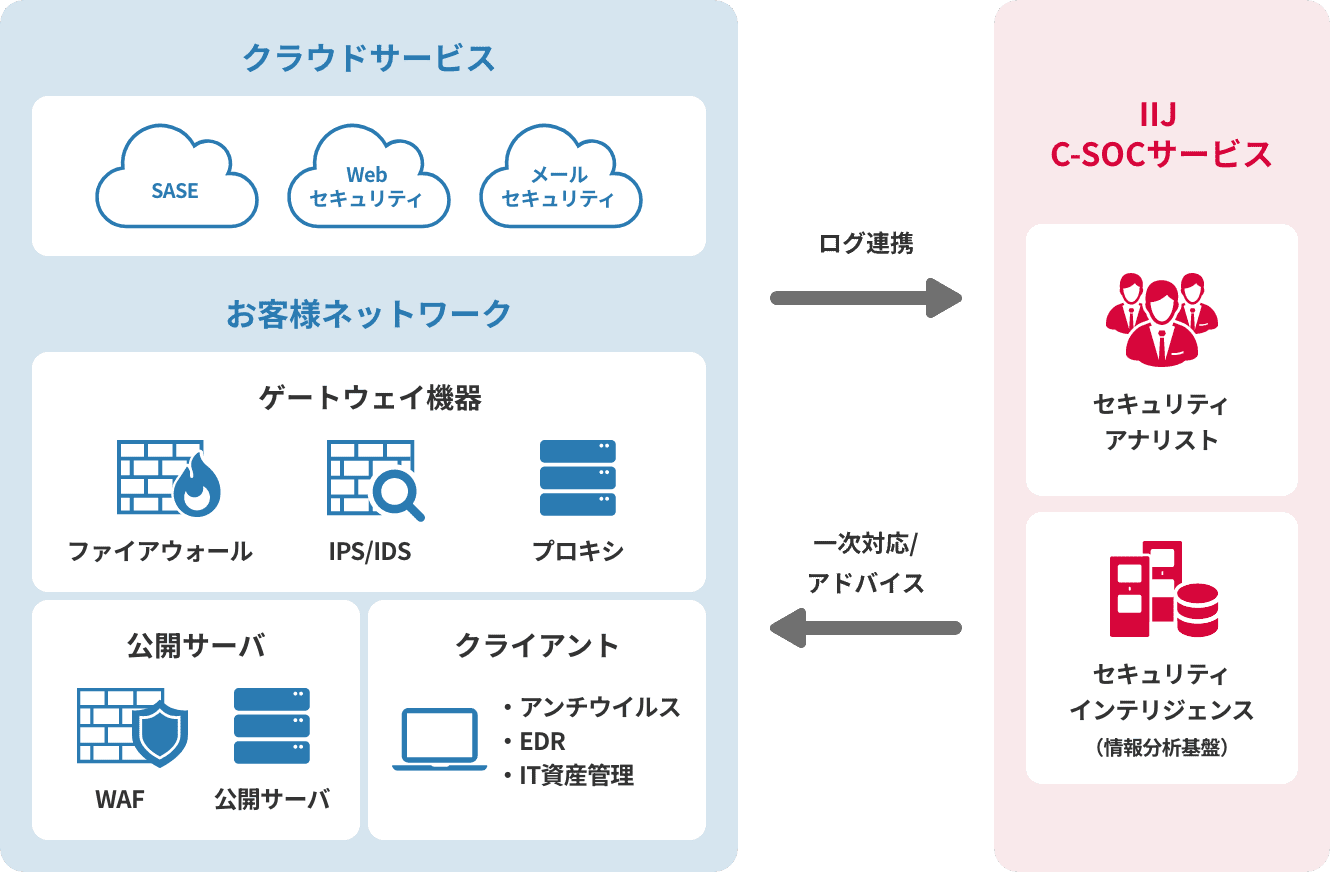

セキュリティインシデント対応をワンストップでサポート

IIJ C-SOCサービスは、セキュリティ機器やお客様運用機器から収集したセキュリティログを情報分析基盤やSIEMで分析し、24時間365日セキュリティインシデントへの対応を行うサービスです。

インシデントの発見から対策の提案、IIJ運用機器の設定変更等までを行うことで、お客様のセキュリティ対策を強力に支援します。

機器の運用からインシデント対応までワンストップ

セキュリティ機器の設置から運用、ログの収集、解析までをワンストップでご提供。

インシデント発生時には、必要に応じて運用機器の設定をIIJが変更することで、緊急度の高い攻撃に対しても迅速な対処が可能です。

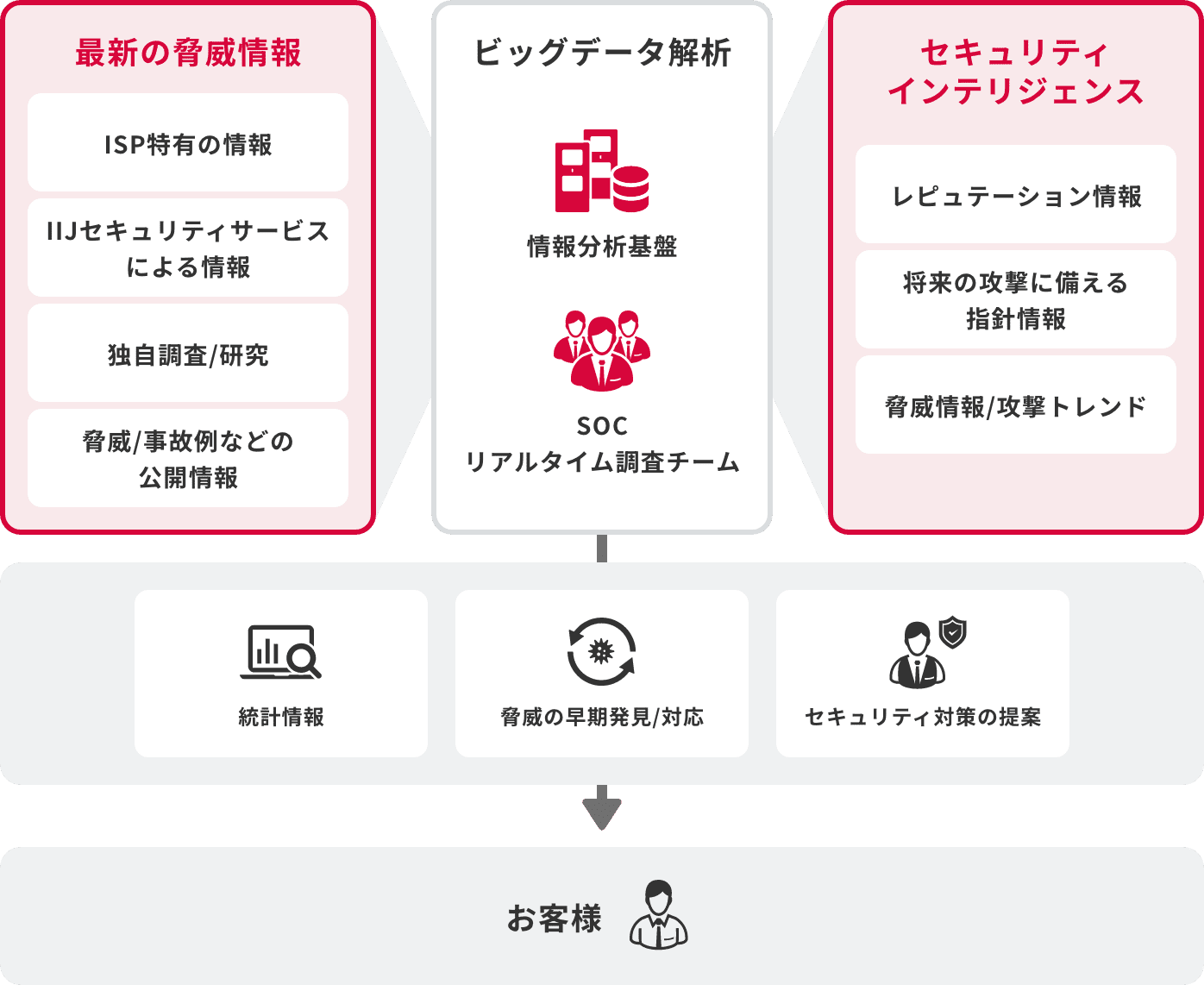

IIJならではの知見で脅威を早期発見・対応

セキュリティ機器のログやアラートに加え、バックボーントラフィックやDNSクエリ、外部情報なども含めた分析を実施。

それらを情報分析基盤及びSIEMに蓄積し、お客様への統計情報の提供や脅威の早期発見、セキュリティ対策の提案などを行います。

経験豊富なセキュリティアナリスト

1994年、国内初のファイアウォールサービスを提供開始して以来、金融業や官公庁、大企業、ECサイトなど、セキュリティの第一線で高度な対応を行ってきたセキュリティアナリストが多数在籍。

それらの実績で培われたノウハウで、日々高度化する脅威からお客様を守ります。

IIJセキュリティオペレーションセンター(SOC)

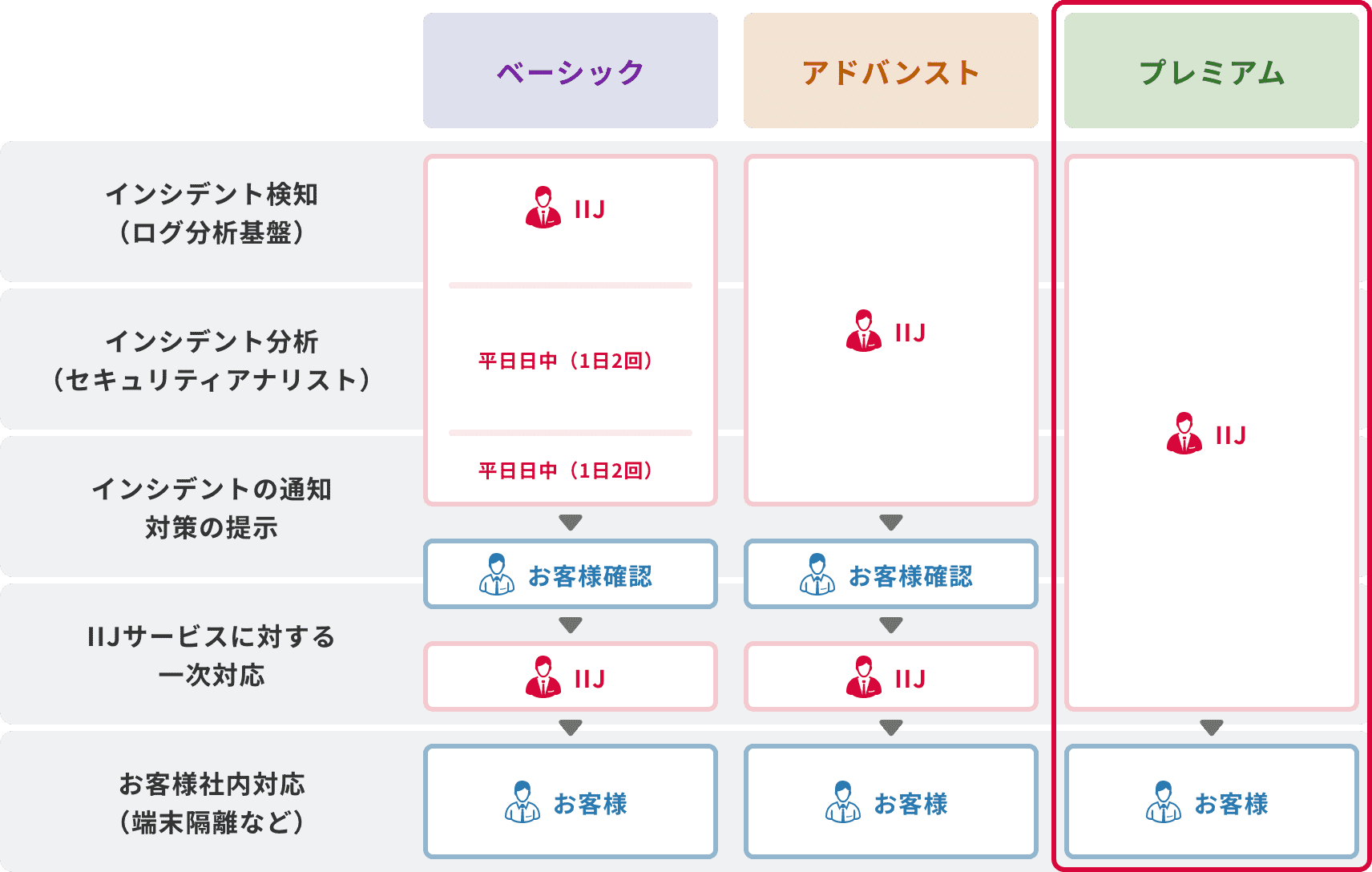

目的に合わせて選べる

3つのプラン

ご要件に応じて最適なプランをご提案します。料金は個別にお見積もりします。

-

ベーシック

こんなお客様におすすめ

- 分析対象はIIJサービスのみで十分

- リアルタイム分析までは不要

-

アドバンスト

こんなお客様におすすめ

- 自社運用機器のログも分析したい

- リアルタイム分析を希望

-

SOCサービスを

取り入れるならプレミアムこんなお客様におすすめ

- 不正な通信の検知から一次対応までをワンストップで実施してほしい

- スレットハンティング(遡り調査)を希望

多くのお客様の課題解決に貢献しています

メールセキュリティ運用監視サービス市場 Webセキュリティ運用監視サービス市場:

ベンダー別売上金額推移およびシェア(2022~2024年度予測)

このサービスを活用しているお客様の事例をご覧ください

お申し込みガイド

-

お問い合わせサービスのお申し込み

お見積もりの上、申込書をお送りします。お問い合わせフォームから見積もりをご依頼ください。

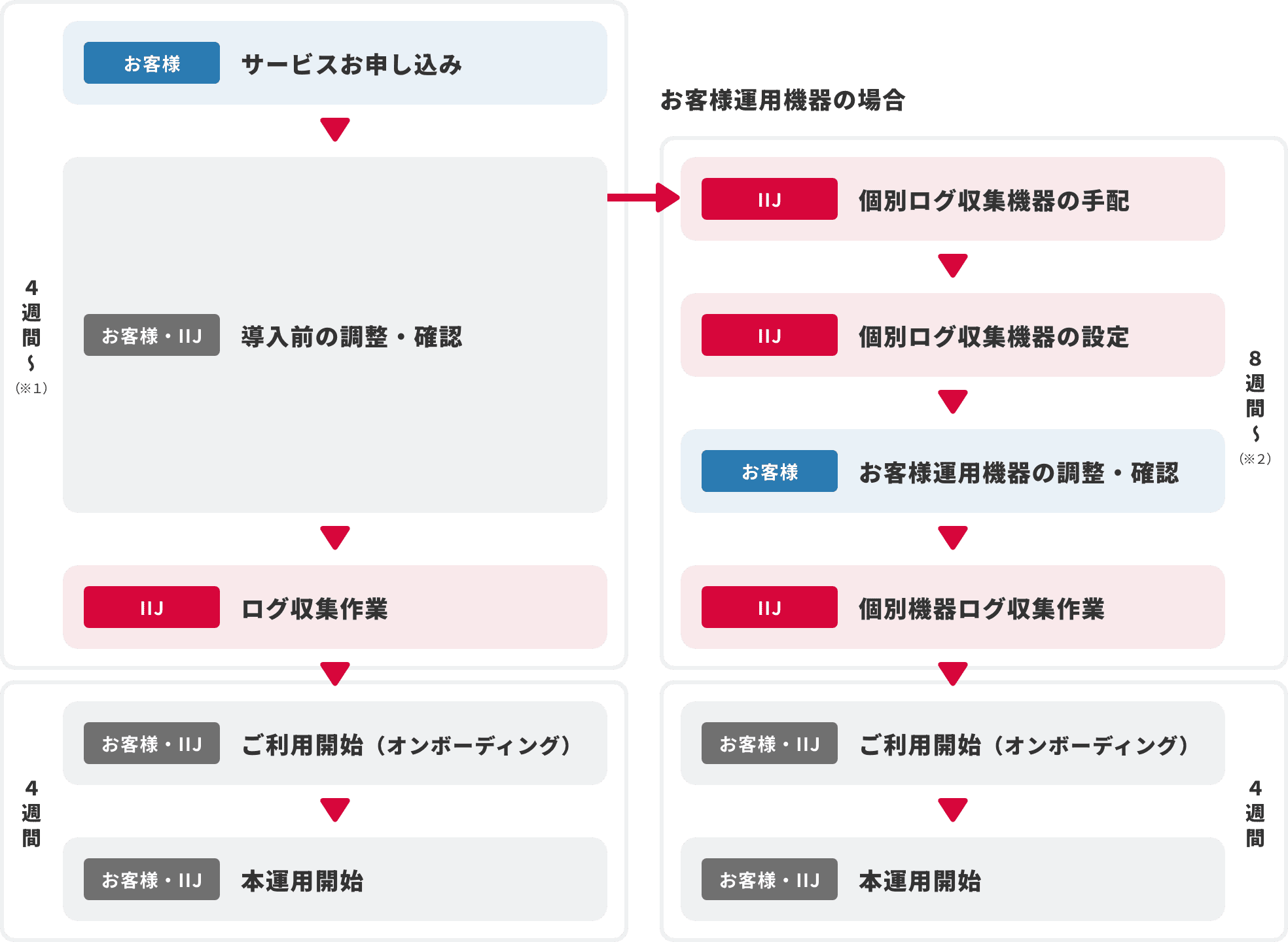

導入までの流れ

本サービスの最低利用期間は6ヵ月です。

- 契約タイプ及びサービス構成・ご要件により異なります。

- 機器台数・機器種別・ご要件により異なります。

お客様個別のお悩みを

解決する

無料ワークショップ

IIJ Sketch & Draw

Workshop

お客様個別のお悩みにIIJのスペシャリストが“とことん”3日間寄り添い、お客様の課題を「共に考え解決策を探る」ワークショップです。

お客様1社ごとに最適な構成の青写真を描きます。

ワークショップテーマ

- セキュリティ対策の“鮮度”チェック

- 最新の脅威トレンドに沿って、セキュリティ対策を見直し

-

- セキュリティ強化の現状整理

- セキュリティ評価制度の対応方針