医療機関はなぜ狙われるのか?~サイバー攻撃被害の事例と、効果的なセキュリティ対策を解説

index

2024/02/16(※2025/11/19 更新)

近年、病院・医療機関がランサムウェアなどのサイバー攻撃に襲われるケースが増加中です。医療機関は患者や提携企業の機密情報を大量に保有しているにもかかわらず、他業界と比べてセキュリティ対策が不十分な傾向があるため攻撃者の餌食となっています。

本記事ではセキュリティ対策のプロであるIIJ編集部が、医療業界の抱えるサイバー攻撃に関する構造的な課題を解説します。また、記事後半では具体的なセキュリティ対策なども紹介しているので、病院・医療機関のIT部門の担当者の方は最後まで参考にしてみてくださいね。

なぜ病院・医療機関がランサムウェア攻撃で狙われるのか?

独立行政法人 情報処理推進機構(IPA)の「情報セキュリティ10大脅威 2025(組織)」にあるように、昨今の企業は様々なサイバー攻撃を受けています。医療機関においてもランサムウェア攻撃を筆頭にあらゆる攻撃が行われ、甚大な被害が出ることも多いです。

情報セキュリティ10大脅威 2025(組織)

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い(2016年以降) |

|---|---|---|---|

| 1 | ランサム攻撃による被害 | 2016年 | 10年連続10回目 |

| 2 | サプライチェーンや委託先を狙った攻撃 | 2019年 | 7年連続7回目 |

| 3 | システムの脆弱性を突いた攻撃 | 2016年 | 5年連続8回目 |

| 4 | 内部不正による情報漏えい等 | 2016年 | 10年連続10回目 |

| 5 | 機密情報等を狙った標的型攻撃 | 2016年 | 10年連続10回目 |

| 6 | リモートワーク等の環境や仕組みを狙った攻撃 | 2021年 | 5年連続5回目 |

| 7 | 地政学的リスクに起因するサイバー攻撃 | 2025年 | 初選出 |

| 8 | 分散型サービス妨害攻撃(DDoS攻撃) | 2016年 | 5年ぶり6回目 |

| 9 | ビジネスメール詐欺 | 2018年 | 8年連続8回目 |

| 10 | 不注意による情報漏えい等 | 2016年 | 7年連続8回目 |

それではなぜ、病院をはじめ医療機関がランサムウェアなどのサイバー攻撃に狙われやすいのでしょうか。まずは病院・医療機関がサイバー攻撃を受ける主な理由を3つ紹介します。

狙われる理由1.転売や恐喝されやすいデータを保有している

病院などの医療機関は組織内外の個人情報を数多く保有しているため、常に攻撃者によるランサムウェア攻撃を受けやすいです。例えば下記のような多様な情報は、攻撃対象となりやすい情報といえるでしょう。

- 社会保障番号

- 過去の病歴や薬歴

- 検査結果や治療内容

- 支払いに用いられるクレジットカード情報

- 組織内外のビジネスに関わる秘匿情報

患者の社会保障情報や病歴など医療機関が保有する情報は、転売・恐喝の道具として悪用されるリスクが高い情報です。個人が日頃から情報の取り扱いに注意することはもちろん、攻撃に対する組織的な対策を講じる必要があるでしょう。

例えば、病院内の医師・看護師・薬剤師や外部パートナー業者など、職務や病院との関係性ごとにアクセスできる情報を制御するのがおすすめです。近年広まりつつある「ゼロトラスト」の考え方を基にすることで、従来のシステムよりも安全なセキュリティシステムで運用・保守していきましょう。

狙われる理由2.セキュリティ対策が進んでいない

大切な個人情報を保有しておきながら、医療機関ではほかの業界と比較してセキュリティ対策が不十分な傾向があります。PCバックアップやOSアップデート、セキュリティバッチなど基本的な対策も実施されていない場合も多く、その脆弱性をランサムウェアに狙われることも。

医療機器メーカーや医薬品関連業者など提携先のシステムと連携している場合も、自社システムや機材と同様に取り扱いに注意しましょう。万が一提携先システムに脆弱性があると、たとえ病院内のセキュリティが良好でも外部から攻撃者に侵入されてしまいます。この攻撃は「サプライチェーン攻撃」と呼ばれるもので、後述するように近年でもっとも医療機関を苦しめている攻撃の一つであり対策が必要です。

狙われる理由3.社会的責任から身代金の支払いに応じやすい

医療機関は情報を一度盗まれ身代金を要求されると、医療行為を提供する必要がある社会的責任の高さから要求に応じがちです。攻撃によって会計システムの停止や電子カルテの閲覧制限などが起こり、地域医療への多大な影響を懸念して要求に応じた例は枚挙にいとまがありません。以上のように攻撃者のランサムウェアが失敗しにくい状況であることから、医療機関は攻撃を受けた後のフォロー体制も確立していく必要があります。

医療機関に対するサイバー攻撃の種類と被害事例

サイバーセキュリティ上の弱点を抱える医療機関には、実際にどのようなサイバー攻撃が行われているのでしょうか。ここで医療機関を襲っている攻撃の種類と特徴を紹介します。

ランサムウェア攻撃

ターゲットの特定のファイルを暗号化し、業務などで使えない状態にしたうえで、ファイルを元に戻すことと引き換えに身代金を要求するのが特徴です。前述した通り、医療機関は社会的責任が重いため、このランサムウェアによる身代金要求に応じてしまいがちです。しかし、仮に身代金を支払ったとしても、攻撃者がファイルの暗号化を元に戻すとは限らず、さらなる要求の可能性もあるでしょう。

【被害事例】千葉県の国立研究開発法人の併設病院でランサムウェア攻撃

2025年、千葉県内の研究開発機構の併設病院にて、症例情報がターゲットのランサムウェア被害が発生しました。不幸中の幸いですが、症例情報はすべて匿名化されているため、患者などの個人情報は含まれていませんでした。しかし、侵入経路となったネットワーク機器に関して、ソフトウェアの未更新や複数サーバの管理者アカウントで同一のパスワード使用など、いくつかの問題が明らかになっています。

【事例から見える構造的課題】セキュリティシステムの不適切な管理・ベンダー依存

研究開発法人の併設病院での事例にもある通り、院内システムを守るためのソフトウェアの未更新などはインシデントに直接つながる可能性があります。IT人材を確保して適切にソフトウェアなどを管理しなければなりません。また、システム管理をベンダーに委任している場合でも、依存するのではなく併走して運用していくことが大切です。

標的型攻撃メール

特定の組織や個人を標的にするサイバー攻撃で、メールを介して悪意のあるプログラムやURLを送りつけるというものです。不特定多数のメールアドレスに送るのではなく、特定の医療機関の秘匿情報やセキュリティ体制などを調べたうえで実行されます。

メールの内容は「実在する医療関係者を装う」「特定の学会関連のメールと思わせる」など、受信者を誤認させて添付ファイルを開封させるものが多いです。誤って添付ファイルの開封やURLクリックなどをしてしまうと、端末がマルウェアに感染したり、機密情報を盗まれたりしてしまいます。

【被害事例】徳島県の一般病院で標的型攻撃メール

2021年、徳島県の一般病院に対して標的型攻撃メールが送付され、そのメールを開封したことがきっかけとなりランサムウェアに発展しました。IT・セキュリティ関連の担当者が1名で、院内のセキュリティ対策や教育が不十分だったことが被害の背景にあったとされます。

【事例から見える構造的課題】一般病院におけるIT教育と人的リソース不足

徳島県の一般病院のように、一般病院・クリニックなどではセキュリティ関連の人員が慢性的に不足しています。特に200床未満の中・小規模のクリニックでは、事務部門のスタッフが本来の業務の傍ら、ITシステムの運用・保守を兼任することも。

近年では医療情報部など「組織の医療情報をガバナンスする部門」を設置する取り組みも一部の大手病院に広まりつつあるものの、標的型攻撃メール対策として業界全体でIT担当者の増員及び院内全体へのセキュリティ教育・ガバナンスの徹底が必要です。

サプライチェーン攻撃

製品調達から商品販売・消費までの「サプライチェーン」というサービス供給網の仕組みを悪用するサイバー攻撃で、近年では業界問わず流行しています。医療業界の場合、例えば一般病院とその系列クリニック・医療機器メーカーなどの業務上のつながりを利用して、サプライチェーン攻撃を仕掛けて組織の重要なデータを窃取します。

たとえ院内ネットワークのセキュリティ体制が万全でも、医療機器メーカーなどの提携先のセキュリティが脆弱だとサプライチェーン攻撃による被害を被ってしまうでしょう。関係先が多く広範なサプライチェーンを形成している医療機関ほど、このサプライチェーン攻撃を受けやすい傾向にあるので注意が必要です。

【被害事例】大阪府の総合医療センターでサプライチェーン攻撃

2022年、大阪府の総合医療センターにて、委託先の給食事業者のデータセンター経由のサプライチェーン攻撃が発生しました。医療センターと委託先を接続していたVPNの脆弱性を突く侵入とされ、その後にランサムウェアへ発展してしまいました。

【事例から見える構造的課題】IT予算の少なさ

セキュリティに関して金銭的なコストもあまり割けていないことも、セキュリティ体制が不十分な状況のひとつです。日本病院会「四病院団体協議会 セキュリティアンケート調査結果」によれば、年間のセキュリティ予算が500万円未満の病院が半数を占めるという調査結果が出ているほどです。例えば、大阪府の総合医療センターで使用していたVPNはリーズナブルかつポピュラーなセキュリティ施策ですが、近年ではリスク観点から脆弱性を指摘されている側面もあります。攻撃による被害を考慮すると代替のセキュリティ施策を模索しなければなりません。

例えば、サプライチェーン攻撃に対しては、外部から院内システムへのリモートアクセスをセキュアに保つことが大切です。従来の脆弱な側面のあるVPN接続から、近年注目を集めている「ゼロトラスト」に切り替えて、院内システム・ネットワークを健全に保守するのはいかがでしょうか。医療機関をサプライチェーンから守るゼロトラストについては、下記記事で詳しく解説しています。

医療機関のサイバーリスクをめぐる変化

近年特にサイバー攻撃に狙われている医療業界では、サイバーリスクに対抗するべく徐々に変化が起きています。ここで主な変化2つを紹介します。

セキュリティ管理体制の構築の必要性

いくつかの大きなセキュリティインシデントの中には、病院側のセキュリティシステムの適切な運用ができてさえいれば未然に防げたものもあることが指摘できます。

例えば、2022年の大阪の医療センターでのサプライチェーン攻撃は、未然にセキュリティインシデントを防止できた代表例といえるでしょう。本件では医療センターで使用しているVPN機器の脆弱性が悪用されたのですが、メーカーから周知されていた脆弱性のない最新版アップデートを病院側が適切に実施していれば防止できていました。

厚生労働省による安全管理ガイドライン改訂

病院など民間の医療機関だけでなく、厚生労働省も医療業界に対するサイバー攻撃対策強化の方針を示しています。2023年5月31日、厚生労働省は「医療情報システムの安全管理に関するガイドライン第6.0版」を公開し、サイバーセキュリティの確保を遵守事項として病院などの管理者側に求めています。「外部委託・外部サービスの利用に関する整理」や「情報セキュリティに関する考え方の整理」「新技術、制度・規格の変更への対応」といったポイントを改訂しています。

また、医療法第25条第1項に基づく「立ち入り検査」に関して、サイバーセキュリティに関する項目を追加しました。これにより復旧手順の検討およびサイバー攻撃を想定した訓練なども、立ち入り検査項目として設定されました。さらに「診療報酬」改訂においても、400床以上の保険医療機関に対し、医療情報システム安全管理責任者の配置および院内研修の実施が要件として追加しています。

国も医療機関のセキュリティインシデントの課題を克服しようと、民間とともに意識改革を行っているといえるでしょう。

医療機関が実施するべきランサムウェア対策とは

ここまで、医療機関を取り巻くサイバー攻撃の実態と被害のリスク、そして対策が難しい事情についてお伝えしました。ここからは、これらの背景を踏まえて医療機関が取り組むべき対策について解説します。

1. VPN機器のセキュリティ強化

前述の通り、医療機関や病院へのサイバー攻撃は、VPNの脆弱性を狙ったものが増加しています。そのため、「VPN機器の認証やパスワードを見直す」「最新のパッチ適用やアップデートの定期的な実行」といった基本的な対策を行いましょう。なお、より強固なセキュリティ体制を構築したい場合は“脱VPN”を検討するのもおすすめです。

VPNの代替として採用されているのが、新しいセキュリティ概念である「ゼロトラスト」です。例えば職場の立場ごとにアクセス権限を制御し、サイバーリスクを低減することで構築できます。

病院においては、下記のように細かく制御することで院内システムを保守します。

- 医師及び看護師に電子カルテのアクセス権を付与

- 非常勤の薬剤師に調剤システムへのアクセス権を時間帯制限付きで付与

- 医療機器メーカーの遠隔保守システムの確認作業を事前承認必須にする

IIJではゼロトラストサービス・Safousを提供中。既存の院内ネットワークにソフトウェアを設置し、各システムの権限を設定するだけで、サプライチェーン攻撃などのサイバー脅威から病院を保守できます。Safousやゼロトラストサービスの医療機関における詳細な活用方法は、無料のホワイトペーパーにてご確認ください。

2. 攻撃の「早期検知・対処」ツールの導入

攻撃者がネットワークへ侵入してくることを前提とした、不正アクセスを素早く検知・対策できるセキュリティツールの導入も欠かせません。具体的には、外部ネットワークと内部ネットワークの境界を守るファイアウォール、ネットワークに侵入された時点で検知・ブロックするIDS(不正侵入検知システム)/IPS(不正侵入防御システム)、さらに、ネットワーク全体を監視し脅威を検知・対処するNDR(Network Detection and Response)などの導入を検討しましょう。

3. MFAやSSOの導入(ゼロトラスト体制の構築)

強固な認証を実現するための、MFA(多要素認証)とSSO(シングルサインオン)の導入も検討しましょう。どちらもセキュリティ対策に効果的な仕組みです。実際として、前述した千葉県の研究施設ではインシデント後にMFAが導入されており、強固なセキュリティ体制の構築に繋がっています。

下記記事ではMFA・SSOをはじめとした強固なセキュリティの機能について徹底解説していますので、もし気になるのであればぜひご一読ください。

4. セキュリティインシデント発生時の対応計画を策定

万が一サイバー攻撃を受けた際、迅速かつ効果的な対処を行うための対処法を体系的に取りまとめた、「インシデント対応計画」の策定も必要不可欠です。インシデントが発覚した時点での内部・外部への連絡体制、電子カルテなどのデータが破損した際にも滞りなく医療業務を継続するために、バックアップおよび復旧の手順などを具体的に取りまとめましょう。また、平時から定期的にデータ復旧などのテストや訓練を実施することも重要です。

5. サプライチェーンリスクへの対策

前述の通り、現在では医療機関のITシステムはさまざまな取引先やパートナー事業社とネットワークでつながっているため、ここを放置すると関連事業者を踏み台にして、院内のシステムに不正に侵入されるリスクがあります。取引先・パートナー事業社とのサプライチェーンリスクへの対策としては、以下のような項目が挙げられます。

- 取引先・パートナー事業社との間で、委託先に実施を求める具体的な対策、インシデント発生時の初動対応および報告手順など、情報セキュリティの責任範囲と対策方法を明文化する

- 取引先・パートナー事業社と定期的な情報共有の場を設け、サプライチェーンに関するリスク分析および対策計画の共有を実施する

- アクセス制御によるマイクロセグメンテーションを行うことで、万が一ランサムウェアに感染した場合においても影響を最小限にとどめる

病院・医療機関をランサムウェア攻撃から守ろう

今回は医療機関のサイバー被害事例を紐解きながら、なぜ病院をはじめとする医療機関が狙われるのか、ランサムウェア攻撃に感染するとどうなるのか、といった医療機関特有の問題点と効果的な対策を解説しました。病院、診療所などの医療機関でセキュリティ対策にあたられる方はもちろん、医療業界にサービスを提供するメーカーやベンダーの方々の対応策検討にも参考になれば幸いです。

IIJでは、医療機関に対するサイバー攻撃リスクを軽減するサービスとして、「IIJ Safous」を提供しています。ゼロトラストの考えに則ったITソリューションサービスで、組織内外の不審なアクセスを常時細かく制御します。例えば、医師には診療履歴などへのアクセス権を付与する一方で、看護師には患者のバイタルサインなどへのアクセス権を付与し、さらにはパートナー企業の担当者に必要な部署のみにアクセス付与するなど、職務や関係性ごとにアクセス制御をかけることが可能です。

そのほか時間帯毎の制御や多段階認証、自動システムアップデートなど最新のセキュリティ体制に必要不可欠な機能を備えています。

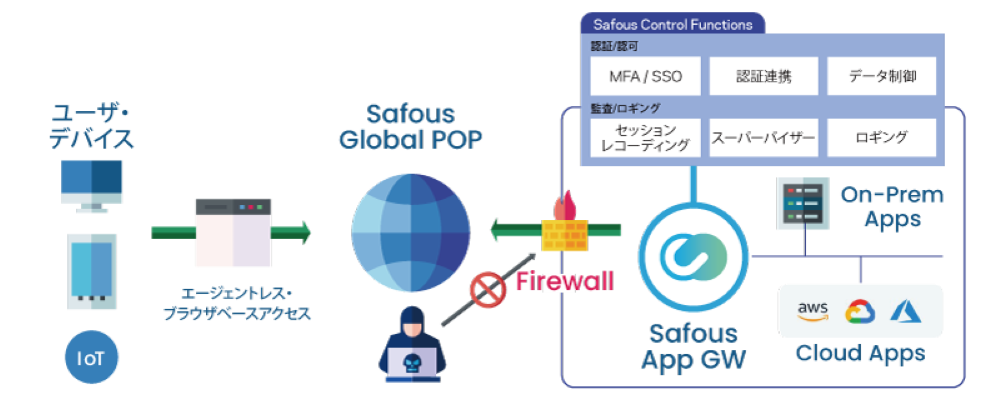

ソフトウェアのため導入も簡単で、お客様のネットワークにはApp Gatewayを設置するだけ。下記の図のように、ユーザの端末はWebブラウザを経由して最寄りのSafous POPを自動選択します。これにより認証と細かなアクセス制御を実現し、端末のセキュリティ状態に関わらず、セキュアに社内のリソースにアクセスすることが可能になります。

医療機関のセキュリティ脅威対策でお悩みの際は、ぜひIIJまでお気軽にお問い合わせください。