医療機器・医療システムのリモートメンテナンス(リモート保守)のセキュリティ対策とは?

index

2024/03/29

病院・診療所などの医療機関を狙ったサイバー攻撃が急増し、特にランサムウェアによるセキュリティ被害に遭う事例が後を絶ちません。中でも、保守や障害対応などのために提供されているリモートメンテナンス(リモート保守)回線が攻撃の糸口になる場合やVPN機器の脆弱性を狙った攻撃が依然として増加しています。そのため、厚生労働省やJAHIS(一般社団法人保健医療福祉情報システム工業会)がガイドラインを改訂し、セキュリティ強化を促しています。

本記事では、医療機関におけるリモートメンテナンス(リモート保守)の必要性と、それによって高まるセキュリティリスク、必要な対策および有効なサービスを、JAHISガイドラインを基に解説します。

利用者側である医療機関担当者だけでなく、医療機関に機器やソフトウェアを提供するシステムインテグレーターなどのITベンダ、医療機器ベンダのご担当者にも必見の内容です。

医療機器・医療システムのリモートメンテナンス(リモート保守)の必要性

医療機器・医療システムにおいて、リモートアクセスによるメンテナンス(リモート保守)のニーズが高まっています。

医療機器および医療システムは、トラブルなどの緊急時に迅速な対応が求められます。またこれらのメンテナンスには専門的な知識と高度なスキルを持った技術者が対応にあたる必要があります。しかし、病院や診療所をはじめとする多くの医療機関ではITに長けた人的なリソースが限られており、専門的な知識を持った人材を新たに雇用することも簡単な事ではありません。さらに、医療機関の特性上、技術者が常駐できない地域や、自然災害、新型コロナウイルスなどの感染症の流行といった緊急事態の発生も想定しておく必要があり、技術者の現地派遣は容易ではありません。

こうした課題に対して、有効な手段として注目されているのが、リモートメンテナンス(リモート保守)です。

日本の医療機関ではネットワーク分離の観点から、電子カルテなどのHIS(病院情報システム)系ネットワークと、インターネットが利用可能な情報系ネットワークが存在します。それに加え医療機器やシステムも、近年はさまざまな目的で外部と接続される機器やシステムが増えており、リモートアクセスの可能性がこれまで以上に注目されています。

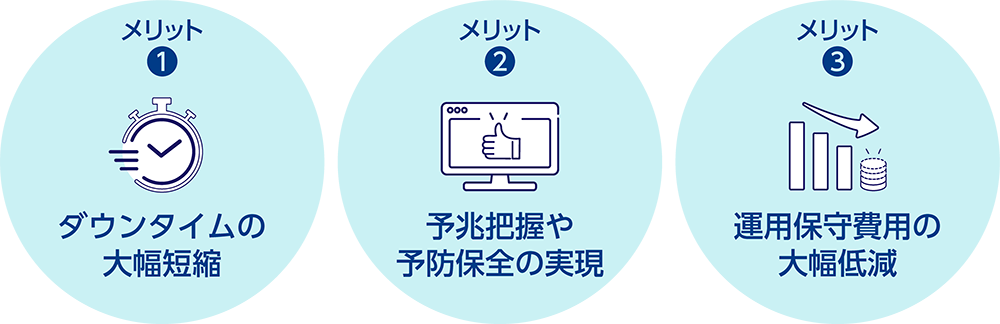

医療機器・医療システム リモートメンテナンス(リモート保守)のメリット

医療機器・医療システムに対するリモートアクセスによるメンテナンス実現のメリットは、大きく以下の3点です。

1. ダウンタイムの大幅短縮

リモートアクセスを用いない場合、何らかの不具合が発生するとベンダから派遣された保守サービス員が現地で現象の詳細把握を行い、場合によっては確認した情報を持ち帰った上で必要な部品を入手し、改めて現地に赴くことになります。

リモートアクセスによるサービスでは、専門知識のある保守サービス員が遠隔からあらかじめ異常箇所の特定や対応策を検討する事が可能で、機器などの修理や入れ替えの必要性がある場合にのみ保守サービス員を現地へ派遣します。ソフトウェアだけの問題であれば、リモート作業での復旧も可能な場合があります。

2. 予兆把握や予防保全の実現

医療機器や医療システム自体の稼働状態をリモートで監視(モニタリング)することで、交換が必要な部品の交換時期の予測や、故障につながる微細な異常を早期に把握するといった予防保全が可能になります。

3. 運用保守費用の大幅低減

ベンダの保守サービス員が実際に現地へ出向く頻度を減らすことにより、保守作業時間および運用保守費用の大幅な削減につながります。また、複数の医療機関のサポートをリモートで効率よく行う事ができるため、ベンダ側はサービス拠点や対応人員の集約も可能になります。これらは結果的に医療機関が支払う保守契約コストの低減にもつながります。

また、リモートメンテナンス(リモート保守)は、地域の技術者では対応が難しいケースにおいて、さらに高度かつ専門的な知識を持ったスペシャリストによるサポートが可能になることも意味します。

これらのメリットからお分かりの通り、医療機器および医療システムへのリモートアクセスメンテナンス(リモート保守)は、労働人口の減少でますますIT人材の人手不足の深刻化が予測される日本で、ユーザーである医療機関だけでなく、サービスを提供する医療機器メーカーやITベンダにとっても、その普及を目指す必要に迫られているのです。

リモートメンテナンス(リモート保守)の対象となる医療機器や医療システムとは?

医療機器およびシステムにおけるリモートメンテナンス(リモート保守)の対象は、医療情報を管理し、医療業務を支援するために使用される機器・システムの中で、正常に動作するために定期的な保守や修理が必要な機器やシステムです。具体的には、以下が挙げられます。

サーバーおよびストレージシステム

医療情報をデータベースに保存し、管理するためのサーバーやストレージシステムは、定期的なメンテナンスが必要です。これには、ハードウェアの点検や交換、データのバックアップや復旧、ソフトウェアの更新などが含まれます。

ネットワーク機器

医療情報をネットワーク上で送受信するためのネットワーク機器も、定期的なメンテナンスが必要です。ルーターやスイッチなどのネットワーク機器の設定の確認や更新、セキュリティのチェックや更新、ネットワークの性能評価などが含まれます。

PACS(Picture Archiving and Communication System)

医療画像をデジタル化し、保存・共有するためのPACSシステムも、定期的なメンテナンスが必要です。これには、画像の保存領域の管理や容量の監視、データのバックアップや復旧、画像の品質チェックなどが含まれます。

医療機器連携インターフェース

医療機器と医療情報システムを連携させるためのインターフェースも、定期的なメンテナンスが必要です。これには、インターフェースの正常な動作の確認やテスト、データの正確な受信や送信の確認などが含まれます。

これらの医療機器は、医療情報システム全体の正常な運用に必要不可欠であり、定期的なメンテナンスによって安定した運用を維持することが求められます。さらに、法律や規制に従った適切なセキュリティ対策を施し、患者のプライバシーなど、機密情報を保護することが求められます。

JAHISリモートサービス セキュリティガイドラインVer.3.1aとは

こうした背景を受けて、JAHISが策定しているのが「JAHISリモートサービス セキュリティガイドライン」です。現時点での最新版は、2022年10月に発行されたVer.3.1aです

JAHISとは

JAHIS(ジェイヒス)とは、一般社団法人保健医療福祉情報システム⼯業会(Japanese Association of Healthcare Information Systems Industory)の略称です。保健医療福祉情報システムに関する標準化の推進、技術の向上、品質及び安全性確保および産業界の健全な発展と国⺠の保健・医療・福祉に寄与することを目的に設立され、会員数は388社です(2024年1月現在)。

JAHISの主な活動

保健医療福祉情報システムに関する標準化の推進とその普及のための活動が主で、「JAHIS標準」と呼ばれる各種ガイドラインを多数発行しています。この他、政府に対して政策・制度に関する意見具申や協力も行っています。特に近年、医療機関に対するランサムウェアによる重大な被害が多く発⽣していることから、JAHISではセキュリティ委員会が中心となり、関係機関と協力して、各種啓発活動を実施しています。

JAHISリモートサービス セキュリティガイドラインとは

リモート保守などのサービスを実施する際、医療機関と医療機器ベンダ双方が考慮すべき事項を規定した実践的なガイドラインです。これまで2006年、2009年、2016年と改訂を重ね、今回の2022年10⽉改定にあたり、厚生労働省「医療情報システムの安全管理に関するガイドライン(5.2版)」の内容に沿った見直しがされています。

医療機器・医療システムにおけるリモートサービスセキュリティの課題

JAHIS「リモートサービス セキュリティガイドライン」では、リモートメンテナンス(リモート保守)を、「リモートサービス」と定義し、そのリスクについて以下のように記載されています。

機器・システムの保守サービスに当たっては、患者個人情報を含む診療情報に触れる場合も多いことから、リモートサービスは、上記の様な長所も有る反面、ネットワーク上のリスクやリモートサービスを担う施設(リモートサービスセンタ)での不適切な情報取り扱いによる個人情報漏洩のリスクもあります。(5.1.3 リモートサービスのリスク)

その上で、「リスクを考えるテーマ」として以下の3項目を挙げており、リモートメンテナンス(リモート保守)のセキュリティを適切に保つ「リモートサービスセキュリティ」において、これらの項目を網羅する必要があるとしています。

- ネットワーク上の問題

- リモートサービスセンタでの情報管理

- 責任のあり方

さらに、「6.1.1.セキュリティ対策の全体的な方針」として、以下の記載があります。

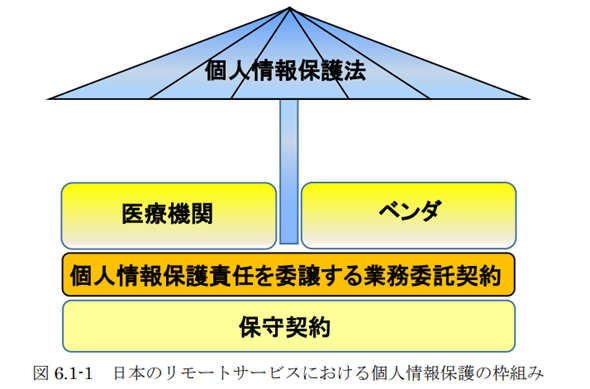

医療機関は、リモートサービスを提供するベンダに対しても、個人情報保護のための適切な措置を求める必要があります。具体的には、医療機関がベンダと締結する保守契約もしくは覚書の中で、ベンダ内においても適切な措置を講じなければならない旨の項目を記載することになります。これにより、医療機関は、契約・覚書を通してベンダに保守作業に伴う個人情報保護に関する義務と責任を分与することになります。

個人情報保護に関する最終責任者である医療機関と、個人情報保護に関する責任を分与されたベンダは、双方が適切な情報セキュリティマネジメントシステムを構築し、個人情報を適正に取り扱うことが求められます。

出典:JAHIS「リモートサービス セキュリティガイドライン」

リモートサービス(リモートメンテナンス/リモート保守)のセキュリティリスクの考え方

JAHIS「リモートサービス セキュリティガイドライン」では、セキュリティリスクの基本的な考え方として、「6.1.3. リスク基準」に以下の記述があります。

医療機関およびリモートサービスセンタを運営するにあたっては、情報セキュリティポリシで策定した基本方針に従い、実際に守るべき行為および判断の基準を具体的に述べる「リスク基準」を策定する必要があります。リスク基準にはリスクを受容するかどうかの判断基準であるリスク受容基準と、リスクアセスメントを実施するための基準が含まれます。

その上で、リスク基準を策定するにあたって、以下の流れを推奨しています。

- リモートサービスを行う場合の具体的な作業の流れをモデル化し、情報資産の管理責任者の責任範囲に基づいて、物理的な区分ごとに情報資産を定義する

- それらの情報資産に対して、機密性、完全性、可用性の観点から、考えられる脅威やリスクと、それらによる脆弱性を洗い出す

- それらの脆弱性を脆弱度、影響度、発生度などの観点から評価して、脆弱性の優先度付けを行う

- 個々の脆弱性を抑制、防止・予防、検出、回復、維持、消去・廃棄するための管理策を具体化する

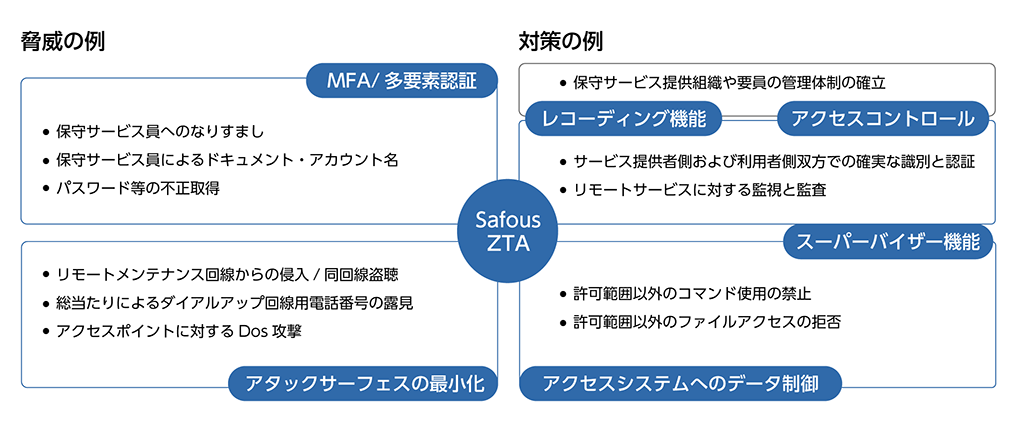

具体的な脅威の例として以下を挙げ、

- 保守サービス員へのなりすまし

- 保守サービス員によるドキュメント・アカウント名・パスワード等の不正取得

- リモートメンテナンス回線からの侵入

- 同回線盗聴

- 総当たりによるダイアルアップ回線用電話番号の露見

- アクセスポイントに対するDoS攻撃

これらに対して、

- 保守サービス提供組織や要員の管理体制の確立

- サービス提供者側および利用者側双方での確実な識別と認証

- リモートサービスに対する監視と監査

- 許可範囲以外のコマンド使用の禁止

- 許可範囲以外のファイルアクセスの拒否

などの管理策(コントロール)が必要としています。

リモートサービス(リモートメンテナンス/リモート保守)のセキュリティ対策に最適なサービスとは?

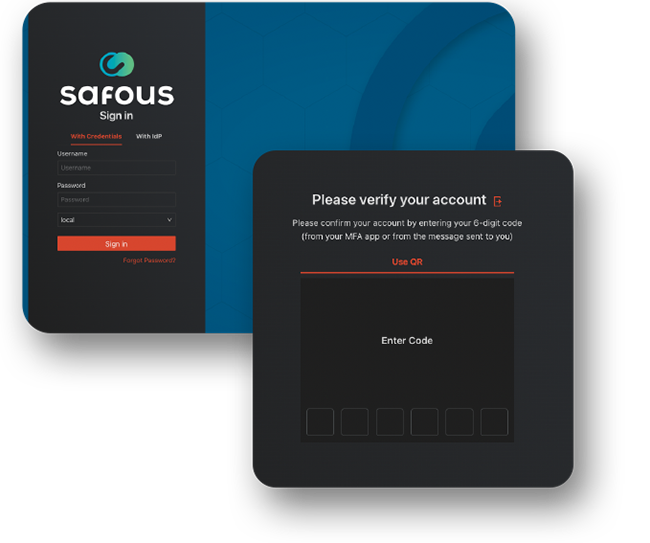

IIJでは、ここまで解説した医療機器・医療システムに対するリモートサービス(リモートメンテナンス/リモート保守)のセキュリティ対策に最適なサービスとして、「IIJ Safous ZTA」を提供しています。

IIJ Safous ZTAは、ゼロトラスト・セキュリティの考え方をベースに、社内の情報資産により安全にリモートアクセスするために必要なセキュリティ機能をオールインワンで提供します。これによりVPNなどの既存のリモートアクセス手段を、簡単でセキュアなSafousで代替できます。

先に挙げた脅威例に対する主な提供機能は、以下の通りです。

IIJ Safous ZTAは、ガイドラインで必要な対策とされる、アクセスコントロール、MFA(多要素認証)、アクセスシステムへのデータ制御(ダウンロード禁止他/RBI機能)、レコーディング機能・スーパーバイザー機能、VPN脆弱性リスク回避、アタックサーフェスの最小化を、オールインワンで提供します。

また、医療機関のシステムの多くがオンプレミスであること、さらに機密情報が保管されているシステムの保護が重要視されている部分は、本サービスとの親和性も高く、安心してご利用いただけます。

サービスについてより詳しくは、下記からご参照ください。

IIJ Safous ZTA - ゼロトラスト・セキュリティに基づいたセキュアアクセスサービス

医療機関のセキュリティ脅威対策でお悩みの際は、ぜひIIJまでお気軽にお問い合わせください。