アタックサーフェスアセスメントとは?IT資産をサイバー攻撃から守る管理対策

index

2025/2/5

デジタルテクノロジーの急速な発展で、インターネットやクラウドが一般的に普及しました。近年では、コロナ禍を契機としたデジタルトランスフォーメーション(DX化)やリモートワークの推進もあり、業務プロセスのデジタル化がますます広がってきています。

その反面で、システムやネットワークに対する不正アクセスやサイバー攻撃が急増しています。攻撃者によって潜在的な脆弱性である「アタックサーフェス(Attack Surface)」が狙らわれるセキュリティインシデントが数多く発生しています。

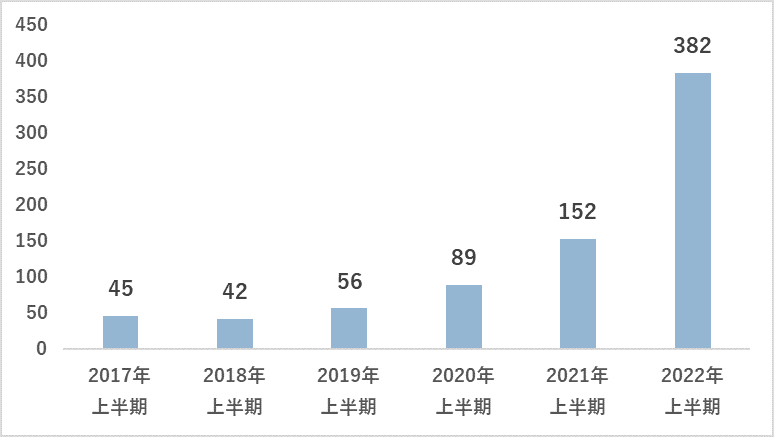

サイバー攻撃公表件数の推移

出典: 2024 JNSA(特定非営利活動法人 日本ネットワークセキュリティ協会)報告書「サイバー攻撃を受けるとお金がかかる~インシデント損害額調査レポートから考えるサイバー攻撃の被害額~」

サイバーセキュリティの分野では「事件や事故が起きてからでは遅い」といわれています。以下は被害の種別と平均被害金額のアンケート結果です。

被害種別/平均被害金額のアンケート結果

| 被害種別 | 平均被害金額 |

|---|---|

| ランサムウェア感染被害 | 2,386万円 |

| エモテット感染被害 | 1,030万円 |

| ウェブサイトからの情報漏えい (クレジットカードおよび個人情報) |

3,843万円 |

出典: 2024 JNSA(特定非営利活動法人 日本ネットワークセキュリティ協会)報告書「サイバー攻撃を受けるとお金がかかる~インシデント損害額調査レポートから考えるサイバー攻撃の被害額~」

このアンケート調査は、回答数自体が少ないことや人件費・逸失利益が含まれていないことを勘案して、実際の損失はもっと高額と考えられるとしています。また、この統計以後の2022年下半期以降にもさらに多くの甚大なセキュリティインシデントが起こっています。

そこで重要となるのがアタックサーフェスアセスメントです。この記事では、アタックサーフェスアセスメントの必要性やセキュリティ対策について、詳しく解説していきます。

アタックサーフェスアセスメントとは

アタックサーフェス(Attack Surface)とは「攻撃対象領域」の意味で、アメリカ国立標準技術研究所(NIST: National Institute of Standards and Technology)が定義した言葉です。システムやネットワーク内に存在する潜在的な脆弱性のことを指し、攻撃者の視点から侵入経路となり得るIT資産のすべてを含みます。

具体的には、インターネットのクライアント端末、モバイル端末、IoTデバイス、サーバー、VPN(仮想専用通信網)のネットワーク機器などに加え、ソフトウェア、サプライチェーンも利用するクラウドサービス環境などが挙げられます。

アタックサーフェスアセスメントでは、IT資産のアタックサーフェスを正確に把握し、リスクを評価・分析して適切に管理します。セキュリティのレベルを向上させるために欠かせない取り組みです。

アタックサーフェスアセスメントが必要な理由

近年、アタックサーフェスアセスメントの必要性が高まっています。サイバー攻撃による被害が増加している事が直接の原因ですが、現代のビジネス環境がクラウドのサービスなどに依存しているという背景もあります。

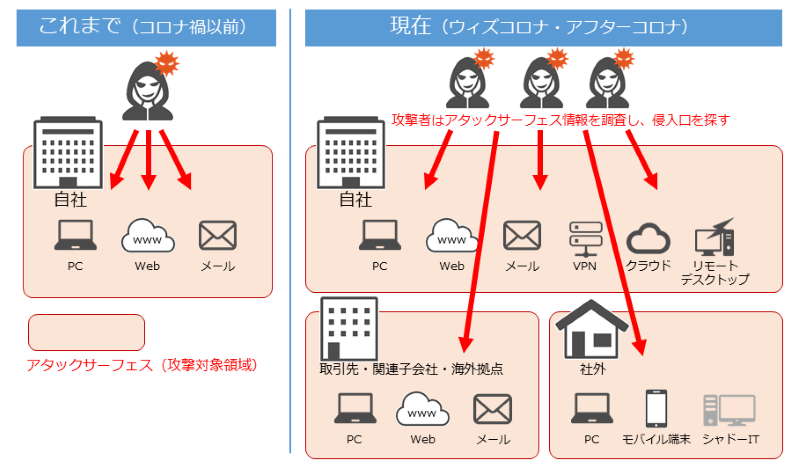

IT資産の増加

コロナ禍以降、DX化の推進やリモートワークの普及により、あらゆる業務のデジタル化が急激に進んでいます。それに伴って、VPNやクラウドサービスの利用、IoT機器の活用など、IT環境へ依存する度合いが高まっています。

その一方で、自社組織や関連企業・取引先、海外拠点等のIT環境が複雑化し、管理すべきIT資産が増え、そのリスクを把握することが難しくなっています。存在を把握できていないIT資産が放置されている場合も多く、被害を受けやすい状況のままセキュリティ対策が後回しになっていることもあります。

サイバー攻撃を行う犯罪者の目から見ると、アタックサーフェスが拡大していることになります。その結果、セキュリティインシデントが発生しやすくなります。そのためIT資産の状況を確認しアタックサーフェスを管理する必要があります。

サイバー攻撃が多様化・高度化

現在のサイバー攻撃は、その手法も巧妙化しています。

従来のサイバー攻撃では、不特定多数にメールなどを送付して、マルウェアやウィルスに感染させる「ばらまき型」が主流でした。そのため、外部に公開されている侵入経路や入口を防御するアタックサーフェスのみが重視されました。

しかし、現在では外部に公開されていないアタックサーフェスを狙い、ネットワークに侵入する「標的型」が急増しています。自社のネットワークやサーバーのみならず、VPN装置やRDP(リモートデスクトッププロトコル)、関連企業や取引先も含めた組織内部のクラウドサービスを経由して不正にアクセスしたり、侵入されたりするリスクがあります。

セキュリティ対策を講ずるには、多様化・高度化している組織内部のIT資産が攻撃されることも想定して、アタックサーフェスアセスメントに取りくむ必要があります。

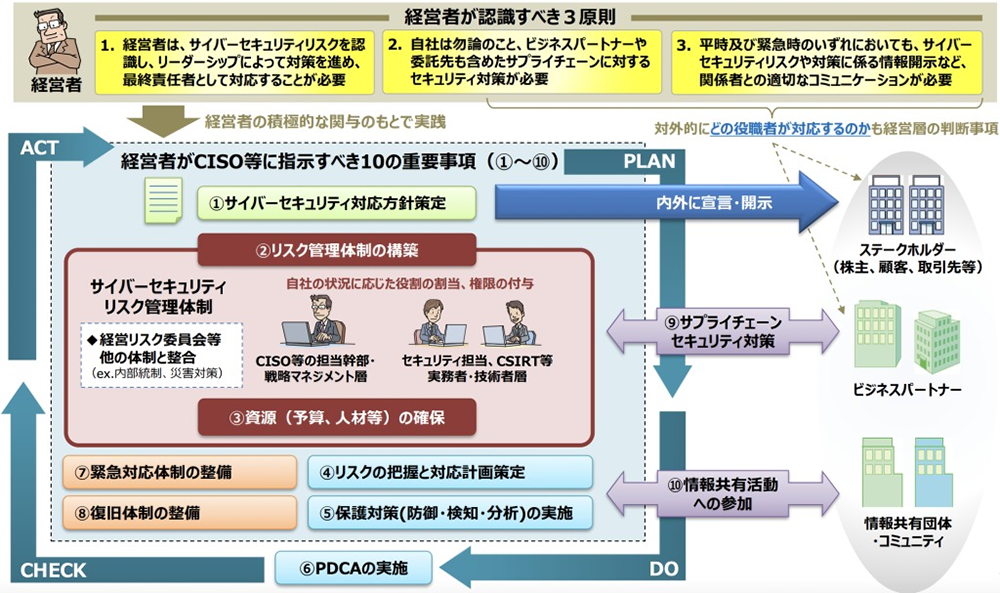

サイバーセキュリティの経営ガイドライン

ビジネスでのIT環境が多様化・高度化したことと、サイバー攻撃の手法が巧妙化していることから、経済産業省では独立行政法人情報処理推進機構(IPA)とともに「サイバーセキュリティ経営ガイドライン」を策定しています。

出典: 経済産業省「サイバーセキュリティ経営ガイドライン」付録F(概要版PDF) サイバーセキュリティ体制構築・人材確保の手引き 第1.1版(令和3年4月26日公開)

「サイバーセキュリティ経営ガイドライン」では、サイバー攻撃から企業を守る観点で「経営者が認識すべき3原則」や「サイバーセキュリティ経営の重要10項目」などがまとめられています。組織のリスクマネジメントの責任を担うマネジメント層やセキュリティ担当者が、自らの役割として実施方針の検討、予算や人材の割当、実施状況の確認や問題の把握と対応等を通じてリーダーシップを発揮することを求めています。

日頃からアタックサーフェスの管理・把握を行い、また緊急時に取るべき対応をあらかじめ理解することで被害を最小限にとどめるための参考にしてみてください。

ただし、セキュリティインシデントは発生してから対処するのではなく、事前にアタックサーフェスアセスメントに取り組んでいた方がより確実にリスクを回避することができます。次項では、アタックサーフェスアセスメントについて解説します。

アタックサーフェスアセスメントを実施するには

アタックサーフェスアセスメントとは、インターネットからの攻撃可能領域(アタックサーフェス)を発見し、そこに存在する脆弱性を検出するためのプロセスです。アタックサーフェスアセスメントを実施するには、段階的かつ継続的に取り組んでいくことが重要です。

対象となるIT資産を特定する

一般的な方法として、まず管理対象となるIT資産を洗い出します。インターネット経由でインターネット上に公開されているサーバー、ネットワーク機器、IoT機器などの情報を外部から収集・分析します。これにより脆弱性や、把握しきれていないIT資産も自動で検出でき、サイバー攻撃の標的となり得るアタックサーフェスを把握することで、リスクを可視化します。

IT資産のリスク評価を行う

IIJが提供しているセキュリティリスク可視化サービス「IIJ Safous Security Assessment」では、洗い出したIT資産に脆弱性が潜んでいないか、10個の評価項目ごとにスコアリングとランク付けを実施します。検出されたリスクは重要度に応じて評価し、対処が必要なアクションをレポートで提示します。

※標準のレポートは英語表記となりますが、無償で簡易日本語翻訳版のご提供もございます。

改善策を元にセキュリティ課題を是正

アタックサーフェスアセスメントは単発で終わらせるのではなく、継続的にモニタリングするのがおすすめです。レポートやセキュリティアナリストが提案する改善策を元に、常に課題を是正していくことを心がけましょう。

アタックサーフェスマネジメント(ASM)と脆弱性診断の違い

なお、アタックサーフェスアセスメントを検討する上で、よく使われる言葉に「アタックサーフェスマネジメント」(ASM=Attack Surface Management)と「脆弱性診断」があります。

この2つは、どちらもセキュリティリスクの検出・評価を目的としていますが、目的や対象、診断頻度などが異なります。混同しないように注意しましょう。

アタックサーフェスマネジメント(ASM)

アタックサーフェスマネジメントは、全社的なセキュリティリスクを包括的に管理できます。インターネットに公開されているIT資産を対象に、脆弱性などを自動的に検出し、アタックサーフェスを監視してリスク評価します。

日々変化するアタックサーフェスを手動で管理することは現実的ではありません。ASMであれば、把握できていないIT資産を含め、システムに負荷を与えない範囲で継続的にすべてのIT資産も管理できます。時間の経過とともにセキュリティレベルがどのように変化しているのかを把握でき、セキュリティを向上させることで強化することが可能です。

また、外部に公開されているIT資産を対象としたアタックサーフェスマネジメントは、特にExternal Attack Surface Management(EASM)と呼ぶ場合もあります。経済産業省からは、EASMの導入方法がガイダンスとして公開されているので、こちらも参考してみてください。

「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」(2023年5月、経済産業省)

脆弱性診断

脆弱性診断は、脆弱性を特定することを目的に、対象となるIT資産に疑似的な攻撃を行い診断します。ASMと違うところは、システム運用に対して負荷を与えるため、サイトが落ちたり、不要なデータが貯まったりなどの影響が出る可能性がある点です。

そのため、すでに問題がある内部ネットワークやシステムなどの箇所を特定して、管理者と事前に調整したうえで診断を行います。そのため、把握できていないIT資産のアタックサーフェスを検出し、対策を講じることはできません。

アタックサーフェスマネジメント(ASM)と脆弱性診断と違い

| アタックサーフェスマネジメント(ASM) | 脆弱性診断 | |

|---|---|---|

| 目的 | 組織の潜在的なリスクを特定し、攻撃可能な領域を最小化すること | 特定のシステムやネットワークの脆弱性を発見し、対策すること |

| 対象 | インターネットからアクセス可能なすべてのIT資産(WebサーバーやAPI、外部向けのアプリケーション等) | 組織が把握しているIT資産 |

| 診断頻度 | 日単位や週単位など比較的短いスパンで、継続的な監視を行う | 定期的に実施されることが多いが、ASMほど継続的ではない |

アタックサーフェスアセスメントでサイバー攻撃のリスク対策を

サイバー攻撃の脅威は年々増加し、巧妙化しています。その一方で、組織のIT資産もより複雑化し、アタックサーフェスは拡大しています。情報セキュリティ戦略において、アタックサーフェスアセスメントが重要な対策となります。

IIJでは、サイバー攻撃のリスクを軽減するセキュリティリスク可視化サービス「Safous(セーファス)Security Assessment」を提供しています。セキュリティが手薄な取引先や海外拠点、攻撃者から狙われやすいサプライチェーンなどのセキュリティ対策の現状を確認し、インシデントの兆候を迅速に把握できます。

ビシネスの継続を脅かす重大なセキュリティインシデントの発生を事前に抑えるためにも、早急な対策を検討してください。

サービスについてより詳しくは、下記からご参照ください。