VPNの脆弱性とは?セキュリティリスクと安全対策としてのZTNA移行

index

2025/2/28

VPNの脆弱性を狙ったサイバー攻撃の被害が増加しています。

近年は、働き方改革やテレワークの推進などによって、オフィスでなくとも自宅やワークスペースなどの多様な場所で仕事ができる環境が整ってきています。外部から社内システムに接続する際に、VPNは安全で最も一般的なアクセス手段として活用されてきました。しかし、その一方で近年ではVPNの脆弱性を突いたサイバー攻撃のリスクが問題視されています。

この記事では、VPNに起因するセキュリティインシデントの傾向を確認しながら、より効果的なセキュリティ対策としてZTNAに移行するメリットについて、詳しくご紹介します。

感染経路としてもっとも多いVPN

VPN機器の脆弱性を突いたサイバー攻撃は、年々増加傾向にあります。

以下は、警察庁が半年に一度発表しているサイバー犯罪レポートの中で、ランサムウェア被害数の推移を表したグラフです。

企業・団体等におけるランサムウェア被害の統計推移

出典: 警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」p35ランサムウェアの被害に係る統計「企業・団体等における被害の報告件数の推移」

2024年上半期発表のデータでも、ランサムウェア被害が増加していることがわかります。さらに、VPNのリスクについて示しているのが下のグラフです。

ランサムウェア被害の感染経路

出典: 警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」p36ランサムウェアの被害に係る統計②「ランサムウェア被害にあった企業・団体等へのアンケート調査の回答結果(感染経路)」

アンケートの有効回答数47件のうち、感染経路としてもっとも多いのが「VPN機器」(22件)です。また2番目に多い「リモートデスクトップ」(17件)と合わせると、全体の約83%が外部ネットワークを経由して侵入され、サイバー攻撃を受けていることがわかります。

VPNに潜む脆弱性とは?

VPNを安全に利用するためには、どのような脆弱性が潜んでいるのかを把握し、事前に対策しておくことが重要です。サイバー攻撃で狙われやすいポイントはどこなのかを解説します。

VPN機器を狙ったサイバー攻撃

サイバー攻撃の多くは、VPN機器の脆弱性を狙ってきます。そのパターンは大きく分けて2つあります。

1つは、テレワーク環境で使用しているPCの認証に使用するVPNからID・パスワードが攻撃者に盗まれ、正規のアカウント情報を入手した攻撃者が本社のネットワークに侵入するパターンです。

2つ目は、本社ネットワークのVPN製品の脆弱性を直接攻撃して侵入するパターンです。

VPNを狙ったサイバー攻撃のイメージ

出典: 東洋経済オンライン「物流停止「社会インフラ」狙うサイバー攻撃の衝撃」

VPN機器などネットワークで使用するハードウェアやソフトウェアは、部品やプログラミング言語によって脆弱性が発見される場合があり、サイバー攻撃や不正アクセスの侵入口となるリスクがあります。

サイバー攻撃者は、インターネット上で攻撃対象の会社が利用しているVPN機器のベンダーやソフトウェアのバージョンなどの情報を調べあげて、攻撃可能なアタックサーフェス(攻撃対象領域)を狙ってきます。特に古いVPN機器や関連するソフトウェア、未パッチなどの脆弱性はサイバー攻撃者に狙われやすいため注意が必要です。

VPNの設定ミスによる不正アクセス

VPNの設定ミスによって、サイバー攻撃による不正アクセスが発生する可能性があります。

例えば、誤ってVPN機器の管理画面がインターネットからアクセス可能な状態のままになっていることや、簡単に推測できるパスワードを変更しないまま設定している場合は、不正アクセスされるリスクが高まります。

サイバー攻撃のリスクを回避するためには、以下のポイントに注意してVPNの設定にミスがないように注意しましょう。

- 強力なパスワードを設定する

- 暗号化方式を最新のものにする

- アクセス権限を適切に設定する

サプライチェーン攻撃

近年、サプライチェーンへのサイバー攻撃が増大しています。自社ネットワークのセキャリティは管理できていたとしても、システム的に連携している関連会社や取引先などのサプライチェーンまで防御が完全かどうかはわかりません。

脆弱な取引先のVPN機器へのサイバー攻撃から、ネットワークに侵入されて自社システムへ被害が拡大するケースも増えています。

(参考)サプライチェーン攻撃とは?―その有効な対策としてゼロトラスト・セキュリティの実現手法も解説

外部からのサイバー攻撃や侵入を防ぐためには、自社のみならず、サプライチェーンとともにVPN機器や関連ソフトウェアを定期的にチェックし、最新バージョンへアップデートする取り組みが求められます。

安全対策としてのゼロトラストネットワークアクセス(ZTNA)

VPN機器のリスク管理は必要ですが、多くの企業で適切に実施できていない事が散見されます。 サイバー攻撃は日々進化しているため、継続的なセキュリティ対策は必須です。しかし、VPN機器は「導入すれば安全」と思い込んでいて、一度設定したまま放置されていないでしょうか。

また、VPN機器やソフトウェアの脆弱性が発見され注意喚起されても、アップデートできずにいる事も多く見受けられます。VPN機器を常に監視しながら定期的なセキュリティ診断をするには、専門知識のある担当者を置く必要があるからです。しかし、セキュリティのアップデートや、インシデントに即応する専門人材に不足している場合も多いでしょう。

そこで、近年注目の高まっているのが脱VPNを考える際によく語られるゼロトラストネットワークアクセス(ZTNA)です。ここからは、ZTNAとVPNの違いをご紹介しながら、ZTNAに移行するメリットについて解説します。

ZTNAの仕組み

ZTNAとは、Zero Trust Network Accessの略称です。サービスによってはZTAと略される場合もあります。

「ゼロトラスト」とは、守るべき情報資産にアクセスするものはすべて基本的に信用できないものとして捉え、アクセスがあるたびに安全性を検証するという概念です。ZTNAでは、社内・社外を問わず、ネットワークにアクセスするユーザーをその都度評価して、厳密にアクセスを制御します。

VPNとZTNAの違い

従来型のVPNは、基本的にネットワークへのアクセスをID・パスワードなどで認証すれば、安全なものとして扱っていました。しかし、認証に使用するID・パスワードなどの情報が漏えいすると、不正アクセスやサイバー攻撃に利用されるリスクがありました。

ZTNAは、通信があるごとにアプリケーションレベル、データレベルでアクセスしてきたユーザーを評価し、そのアクセスを制御します。そのため、VPNに比べて、ZTNAは認証情報の漏えいによる不正アクセスや、機密情報の漏えいなどのリスクを大きく抑制できるメリットがあります。

VPNとZTNAの違い

ZTNAへの移行で安全対策

テレワークやリモートワークなど働き方の変化によって、ビジネス環境が大きく変化しています。オフィスだけでなく、社外の多様な環境からも社内ネットワークへの接続が増え、SaaSなどのクラウドサービスを業務で利用する場合も増えています。

また、PCやタブレット、スマホなど複数のデバイスを使い分けることも多いでしょう。その中には、企業の管理していない私用な端末なども含まれます。

インターネットのトラフィックが増大していることが、VPNの設備を圧迫するようになっていますし、ユーザーがアクセスする環境が多様化しているため、統一したセキュリティポリシーを設定することが難しくなっています。

こうしたネットワーク環境の変化から、VPNの限界が見えつつあります。脱VPN化し、ZTNAへ移行することでセキュリティ対策をアップグレードする機運が高まってきています。

脱VPNをしてセキュリティリスクを低減するならIIJ Safous

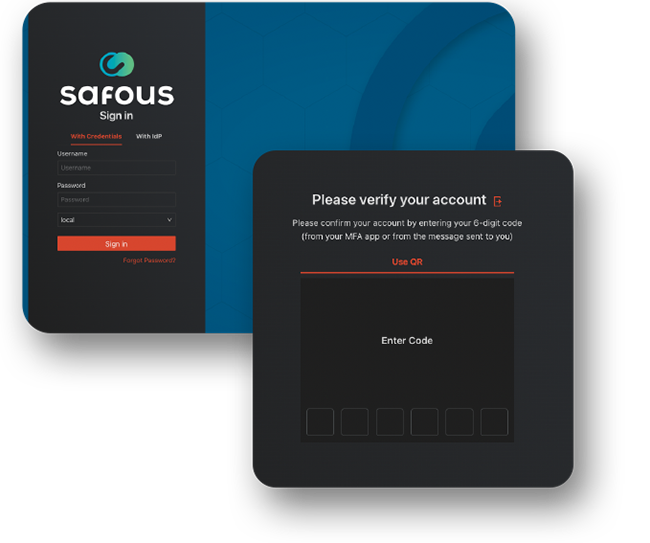

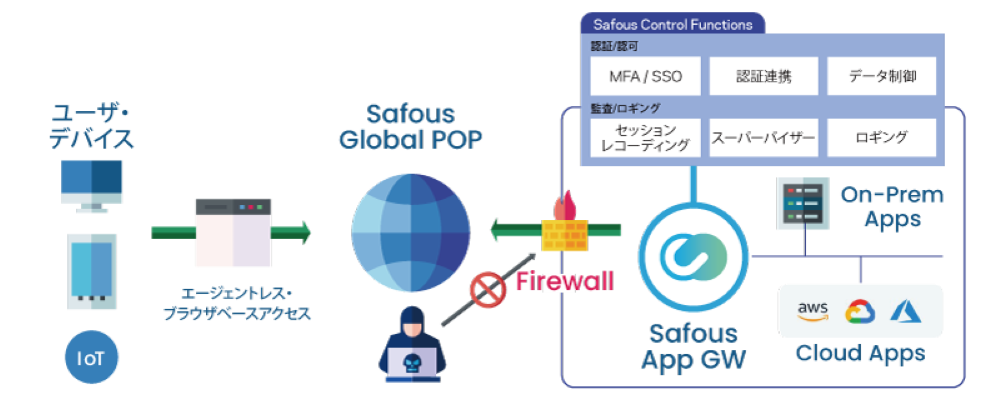

IIJがご提供する「IIJ Safous(セーファス)特権リモートアクセス」は、ゼロトラスト・セキュリティをベースに、脱VPNを実現する特権ID機能つきのリモートアクセスサービスです。

IIJ Safous 特権リモートアクセスの特長は以下の3点です。

- VPNからゼロトラストに移行することで、リモートアクセスのセキュリティを大幅に強化

- 高度なユーザー認証と権限管理機能を提供し、情報資産への安全なアクセスを実現

- PCにエージェントは不要、迅速な展開と利用開始を実現

またSafousシリーズでは特権リモートアクセス以外にも、アタックサーフェスを手軽に診断できるSecurity Assessmentも提供しています。

VPNの脆弱性に懸念があるのなら、早急にセキュリティリスク対策の検討をおすすめします。

サービスについてより詳しくは、下記からご参照ください。

IIJ Safous 特権リモートアクセス - ゼロトラスト・セキュリティに基づいた特権ID管理機能つきリモートアクセスサービス