IIJセキュアエンドポイントサービス

クラウド型の統合エンドポイント

セキュリティサービス

- アンチウイルスやIT資産管理をアセットレスで導入

- テレワークの端末管理にも有効

IIJセキュアエンドポイントサービスはこんな課題を解決したい方におすすめです

-

マルウェア感染原因の

調査に時間がかかるマルウェアの検知から流入経路の特定、再発防止までを速やかに行いたい。

-

テレワーク端末も

適切に管理したい社外に持ち出されたPCの利用状況を把握したい。不適切な利用による内部情報漏えいも心配。

-

ランサムウェアなどから

IT資産を守りたいサイバー攻撃の被害に備えるため、端末情報を安全な環境にバックアップしたい。

エンドポイントセキュリティをワンストップで実現

外部脅威や内部不正から防御

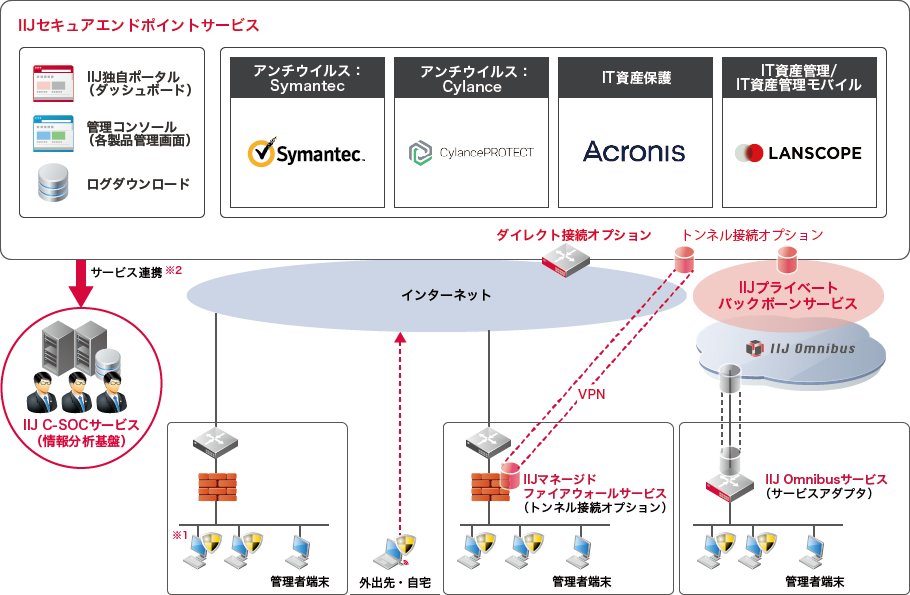

IIJセキュアエンドポイントサービスは、外部脅威の防御と内部情報の漏えいを抑止するクラウド型のエンドポイントセキュリティサービスです。マルウェアの検知・隔離と流入経路の追跡を“アンチウイルス”と“IT資産管理”の機能を用いて実現し、原因となるユーザ操作に対策することで再発を防ぎます。“IT資産保護”の機能では、クラウド環境への安全なバックアップと復旧、及びアンチウイルス機能をご提供。有事における事業の継続を実現します。

- 「IT資産管理」の利用においては、接続オプションの契約が必要です。

- 利用する機能ごとに、エージェントソフトのインストールが必要です。

- 「IT資産管理モバイル」「IT資産保護」の連携は行えません。

IIJセキュアエンドポイントサービスの特長

-

特長1 アンチウイルスやIT資産管理などをアセットレスに導入

アンチウイルス/EDR機能による外部脅威対策に加え、端末の一元管理からMDM(Mobile Device Management)機能を活用した情報漏えい対策、端末データのバックアップ・復旧機能によるランサムウェア対策を1つのサービスとして提供します。既存の対策やお客様の課題に合わせて、アセットレスに機能を導入できます。

-

特長2 IIJ独自のポータルサイトからエンドポイントの状況を迅速に把握

各製品の管理画面に加え、IIJ独自のポータルサイトをご提供。各機能の情報やアラートを一元的に閲覧できるため、エンドポイントのセキュリティ状況を迅速に把握できます。

-

特長3 セキュリティアナリストがログを分析、迅速に対処

セキュリティインシデントへの対応を行う「IIJ C-SOCサービス」と連携することで、エンドポイントのインシデント検知から調査までをワンストップでサポートします。

サービスメニュー

ご要件に応じて個別にお見積もりします。お気軽にお問い合わせください。

基本機能はご希望に合わせて4つの品目から選択できます。更に、オプション機能を自由に組み合わせられます。

品目一覧(4つの品目より選択)

多くのお客様の課題解決に貢献しています

お申し込みガイド

-

お問い合わせサービスのお申し込み

お見積もりの上、申込書をお送りします。お問い合わせフォームから見積もりをご依頼ください。

導入までの流れ

設定シート受領からご利用開始までの期間は、約10~20営業日です。

利用開始日当日から、管理画面にログインして各種設定作業が行えます。

- 各品目の最低利用期間は1ヵ月です。

- 「IT資産管理」は約20営業日、「アンチウイルス:Cylance」「IT資産管理モバイル」「IT資産保護」は約10営業日です。

- 「導入支援/教育支援オプション」をご契約の場合に、導入・教育支援を実施します。

導入サポートもご用意

-

導入支援/教育支援オプション(有償)

実際にご利用いただく管理コンソールを使い、初期設定方法や操作説明、テストインストール等の導入・教育支援を行います。

-

サポートの詳細を確認するご契約者向けサポート

サービスを熟知した専門スタッフが、お客様をサポートします。

お客様に最適なサービスの組み合わせをご提案します

ご一緒にいかがですか?

こちらのサービスも人気です

トライアルもお気軽に

「実際の画面や動作を確認したい」「アンチウイルスの検知率を確かめたい」など、サービスのトライアルもご用意しております。

ご希望の方は、お気軽にお問い合わせください。

- トライアルでは一部未提供の機能があります。詳細はお気軽にお問い合わせください。

お客様個別のお悩みを

解決する

無料ワークショップ

IIJ Sketch & Draw

Workshop

お客様個別のお悩みにIIJのスペシャリストが“とことん”3日間寄り添い、お客様の課題を「共に考え解決策を探る」ワークショップです。

お客様1社ごとに最適な構成の青写真を描きます。

ワークショップテーマ

- セキュリティ対策の“鮮度”チェック

- 最新の脅威トレンドに沿って、セキュリティ対策を見直し

-

- セキュリティ強化の現状整理

- セキュリティ評価制度の対応方針

サービスについてさらに詳しく知りたい方へ

資料ダウンロード

このサービスに関連した

コンテンツ

エンドポイントセキュリティとは、PC、スマートフォン、サーバ機器などのネットワークに接続する端末を、サイバー攻撃から守るセキュリティ対策です。

エンドポイントセキュリティとゼロトラストは、企業がより強力なセキュリティを確保するために、互いに関連しています。

ゼロトラストは、信頼されたユーザ、デバイス、及びアプリケーションであっても、すべてのリソースにアクセスする前に認証、承認、検証を行うセキュリティアプローチです。ゼロトラストは、企業のエンドポイントに対して信頼レベルを決定することを必要とするため、エンドポイントセキュリティが重要な要素の1つとなります。