ページの先頭です

- ページ内移動用のリンクです

- ホーム

- IIJについて

- 情報発信

- 広報誌(IIJ.news)

- IIJ.news Vol.184 October 2024

- インシデント対応の現場から

サイバーセキュリティ最前線 インシデント対応の現場から

IIJ.news Vol.184 October 2024

サイバーセキュリティインシデントはここ数年、増加し続けており、毎日のように被害が公表されている。

本稿では、IIJがこれまでに調査・支援してきたインシデントのなかから留意すべきポイントや有益な知見を抽出して紹介する。

IIJ セキュリティ本部 セキュリティビジネス推進部 インテグレーション課 シニアコンサルタント

秋良 雄太

ランサムウェア被害

ここ数年、ニュースでも大きく取り上げられており、経営上の大きな問題になっているのがランサムウェア被害です。

IIJへの被害相談でも(暗号化まで行なわれた)ランサムウェア被害、もしくは(ネットワーク内に侵入されたものの)ランサムウェア展開前に気付いて暗号化は免れたというケースが多くを占めています。以前は前者のケースがほとんどでしたが、最近では後者のケースも増えています。これはセキュリティ監視を強化した効果と見られます。

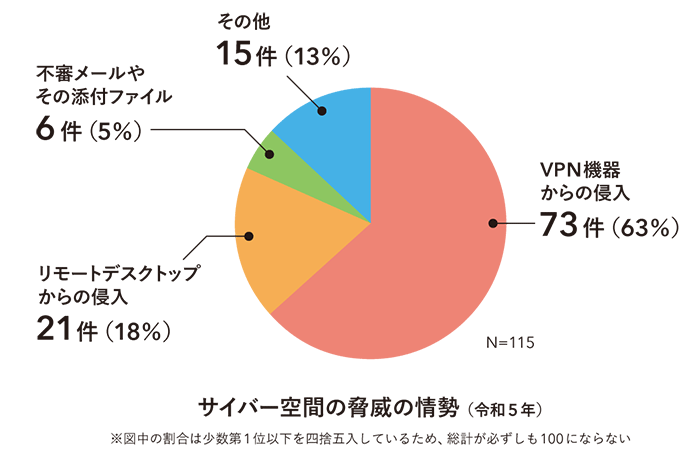

警察庁が公開している「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によると、感染経路の81パーセントはVPN機器とリモートデスクトップが占めており、IIJへの被害相談も同様の傾向となっています。(上図参照)

例えば、安易なパスワードを設定した検証用機器をインターネットから接続できる状態にした翌日、リモートデスクトップから侵入され、暗号化されたケースもありました。

VPN機器からの侵入は、脆弱性を突かれたのではなく、ブルートフォース(総当たり)攻撃や過去に漏えいしたアカウント情報を利用したと見られるケースが多くありました。一般的にVPN機器のファームウェアが最新でなかったことから、脆弱性が突かれた可能性を疑うケースもありますが、実際はアカウントの不正利用が原因であることも多いため、注意が必要です。

脆弱性の対応を行なっていたとしても、アカウント管理が適切でなければ、不正アクセスされる恐れがあります。特に普段利用しているアカウントは適切に管理していたとしても、保守業者などに払い出していたアカウントが適切でなかったり、構築時など過去に一時的に使用され現在は存在を認識されていないアカウントが残っていたりしないか、確認しておくことを推奨します。

保守業者用にVPN機器を提供しているのであれば、保守業者の回線のみに接続元を制限したり、接続には多要素認証を用いたりすれば、被害軽減策となります。

ランサムウェア被害の場合、ファイルが暗号化されたり、脅迫文が表示されたりすることから被害に気づきやすいのですが、犯人にネットワーク内に侵入されていた場合は、暗号化された機器だけが被害範囲とは限りません。

IIJが調査したケースでも、暗号化されていなかったパソコンやサーバ上でも不正なスクリプトの実行やリモートアクセスソフトのインストールなどが行なわれていました。よって、暗号化されていた機器だけを調査すればいいわけではなく、被害範囲に関しては注意が必要です。

Infostealer感染に起因した被害

RedLine Stealer や LummaC2 Stealer のような情報窃取を目的としたマルウェア感染によって、ブラウザに保存された認証情報やセッションCookieが盗まれ、その認証情報を使って業務システムなどへ不正アクセスされるといった事案が昨今、急増しています。こうした被害は世界中で増えているため、オーストラリア政府機関からも先日、注意喚起が出ました。*1

IIJが対応した事案にも次のようなものがありました。

- 情報窃取型マルウェアInfostealerによりWEBサイトのCMS(コンテンツマネジメントシステム)へのログイン情報が漏えいし、(脆弱性を悪用されていないにもかかわらず)CMSへ不正ログインされ、WEBサイトのコンテンツを改ざんされてしまった。

- 宿泊予約者を装った人物のメールにより宿泊施設の従業員の端末がInfostealerに感染し、予約システムの認証情報が盗まれ、宿泊予約者宛にフィッシングメッセージが送られてしまった。

最近、特に増えているのが、自宅のパソコンがInfostealerに感染し、業務システムへの認証情報が漏えいしてしまうケースです。自宅のパソコンから業務システムへアクセスしたことがないにもかかわらず、自宅のパソコンから漏えいしていた――これはなぜでしょうか?

実は、自宅と職場のパソコンで利用していたChromeに同一のGoogleアカウントでログインしており、アカウントの同期機能により職場のパソコンでブラウザに保存していた認証情報が自宅のパソコンへも同期されていました。そして、自宅のパソコンがInfostealerに感染した結果、情報漏えいが起きてしまったのです。

2023年に発生したOkta社のサポートシステムへの不正アクセスも同様の流れで認証情報が漏えいし、悪用された可能性が高い、と同社は発表しています。*2

こうしたケースは自宅のパソコンからの漏えいであり、組織内でセキュリティ監視をどれだけ強化していても漏えいを検知できないため注意が必要です。また、Infostealerによって有効なセッションCookieが盗まれてしまうと、多要素認証を設定しているシステムへも不正アクセスされてしまう恐れがあるため、面倒かもしれませんが、システム利用後はログアウトすることも被害軽減策となります。

以上のことから、セキュリティ対策を考える際は、ネットワーク内に侵入されたり、認証情報が漏えいすることを前提にしておくことが重要です。

IIJでは、企業のネットワークや端末への不正アクセスを24時間365日、セキュリティ専門家が監視する「IIJ C-SOCサービス」や、Infostealerに感染して漏えいした認証情報がダークウェブなどで出回っていないか検知し被害を未然に防ぐ「IIJ漏えいアカウント検知ソリューション」を提供しています。

IIJが目指す未来

増加の一途をたどるサイバー脅威に対し、IIJでは、膨大な観測データにもとづいたインターネット上の攻撃の傾向やセキィリティ事案に関する最新情報を「wizSafe Security Signal」、「IIR」、「IIJ-SECTブログ」などで公開・発信しています*3。自組織の対策を検討される際は、これらの情報もぜひご参照ください。

IIJが目指しているのは、セキュリティが組み込まれたサービスの提供を通して、脅威を意識することなく企業活動に専念でき、人々がより快適に生活できる未来です。IIJは先端技術に取り組むパイオニアとして、あらゆる脅威からIT環境を守り、安心・安全な社会の実現に貢献していきます。

- *1The silent heist: cybercriminals use information stealer malware to compromise corporate networks

https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/silent-heist-cybercriminals-use-information-stealer-malware-compromise-corporate-networks

- *2Oktaのサポートケース管理システムへの不正アクセス:根本原因と改善策

https://www.okta.com/jp/blog/2023/11/harfiles/

- *3https://wizsafe.iij.ad.jp/

- 企業情報

- 情報発信

- バックボーンネットワーク

- 採用情報

ページの終わりです